Lignes de défense Zero Trust

Décryptage du rapport du NIST sur l’architecture Zero Trust

« La confiance est une vulnérabilité que les cybermenaces exploitent. Le Zero Trust est le moyen de combler le fossé »

Cette idée n’a jamais été aussi pertinente dans le monde numérique d’aujourd’hui. Avec 63 % des organisations dans le monde qui affirment mettre en œuvre un modèle d’architecture Zero Trust, il est clair que cette approche est devenue un fondement de la cybersécurité moderne. Pourtant, nombreux sont ceux qui ont encore du mal à comprendre ses principes et à les appliquer efficacement. Que signifie donc le Zero Trust ? Et comment peut-il transformer notre approche de la cybersécurité ?

Les fondements du Zero Trust

Le Zero Trust renverse la vision traditionnelle en matière de cybersécurité. Au lieu de présumer la confiance, il impose l’approche « ne jamais faire confiance, toujours vérifier ». Le cadre NIST 800-207 définit sept principes fondamentaux de l’architecture Zero Trust pour guider sa mise en œuvre :

- Tous les actifs, des données jusqu’au terminal, sont considérés comme des ressources critiques.

- Toutes les communications sont sécurisées, qu’elles se situent au niveau du réseau interne ou externe de l’organisation.

- L’accès aux ressources est limité à des sessions uniques.

- L’accès est déterminé par une politique dynamique et adaptative : l’accès est accordé en temps réel en se basant sur le comportement de l’utilisateur et son contexte d’accès.

- L’organisation surveille et mesure la sécurité et l’intégrité de tous les terminaux, systèmes et services.

- La collecte constante de données sur les actifs, les réseaux et les activités de communication permet d’améliorer en permanence la sécurité.

- L’authentification et l’autorisation sont appliquées dynamiquement à chaque demande d’accès, ce qui permet de maintenir le contrôle sur tous les accès.

Ces principes constituent une base solide pour sécuriser les environnements informatiques modernes.

Le NIST identifie également des hypothèses critiques pour le Zero Trust, soulignant la nécessité de repenser la sécurité du réseau :

- Le réseau privé de l’organisation n’est plus considéré comme une zone de confiance implicite.

- Les postes accédant au réseau peuvent ne pas appartenir à l’organisation ou ne pas être configurés par elle.

- Aucune ressource, qu’il s’agisse d’un utilisateur ou d’un système, n’est intrinsèquement fiable.

- Toutes les ressources de l’organisation ne se trouvent pas sur une infrastructure appartenant à l’organisation.

- Les utilisateurs et les postes distants ne peuvent pas faire entièrement confiance à leurs connexions au réseau local.

- Les politiques de sécurité doivent rester cohérentes dans les environnements internes de l’organisation et les environnements externes, quel que soit le lieu.

Ces hypothèses reflètent la réalité des environnements informatiques modernes et soulignent la nécessité d’une stratégie de sécurité globale et adaptative.

Pourquoi le Zero Trust est-il important ?

Les réseaux traditionnels s’appuient sur des zones de confiance, supposant que tout ce qui se trouve à l’intérieur du réseau est sûr. Mais avec le travail à distance, les politiques BYOD et l’adoption du cloud, cette approche ne fonctionne plus. C’est ce que sous-entend le Zero Trust :

- Les postes présents sur votre réseau peuvent ne pas être sécurisés ou gérés par votre organisation.

- Les connexions au réseau local ne peuvent pas faire l’objet d’une confiance implicite.

- Les politiques de sécurité doivent s’adapter de manière transparente aux environnements on-prem, cloud et hybrides.

Cas d’usages concrets

Le Zero Trust n’est pas seulement théorique, il résout de réels problèmes de l’informatique moderne :

- Accès à distance : Protéger les employés qui travaillent sur des plateformes cloud, sur des environnements multi-sites ou avec des postes personnels.

- Gestion des accès à privilégies (PAM) : Sécurisation des comptes sensibles et limitation de l’impact des violations.

- Accès de tiers : Protéger les connexions avec les fournisseurs, les prestataires et les fournisseurs de services managé (MSPs).

ZTNA vs. VPN : Un moyen plus sûr de se connecter

Les VPN, qui étaient autrefois la référence absolue, peinent aujourd’hui à répondre aux besoins modernes en matière de sécurité. L’accès réseau Zero Trust (ZTNA) offre des avantages évidents :

- Accès sans client : Possibilité d’accéder aux ressources critiques à partir d’un simple navigateur web, avec rupture protocolaire.

- Fenêtre unique à de nombreux clouds et datacenters : Une seule interface utilisateur pour accéder aux ressources de plusieurs sites.

- Coût de l’infrastructure : Consommation de ressources informatiques beaucoup plus faible et meilleure évolutivité.

Comment cyberelements permet la mise en œuvre des principes du NIST

Les principes fondamentaux et la réponse de cyberelements

Les principes du NIST 800-207 fournissent un cadre pour l’architecture de Zero Trust. Examinons les trois premiers principes :

- Tous les actifs, des données jusqu’au terminal, sont considérés comme des ressources critiques.

- Toutes les communications sont sécurisées, qu’elles se situent au niveau du réseau interne ou externe de l’organisation.

- L’accès aux ressources est limité à des sessions uniques.

cyberelements répond précisément et de manière innovante à ces principes fondamentaux grâce à son architecture unique :

cyberelements a une architecture à double barrière basée sur deux composants : Le contrôleur de médiation et la Edge gateway. Le contrôleur est dans le cloud, exploité par cyberelements, et les gateways sont situées sur les sites de votre organisation. La gateway se connecte au contrôleur et établit un tunnel sortant. L’utilisateur se connecte au contrôleur via un tunnel sécurisé. Lorsque l’utilisateur doit accéder à une ressource, la connexion à la ressource n’est établie qu’au moment de l’accès, à travers les tunnels établis.

Les ressources ne sont pas exposées sur Internet : cyberelements génère des ports aléatoires et volatiles du côté frontend et réécrit toutes les URL des applications du côté backend.

Avec cyberelements :

- Toutes les données et tous les services sont traités comme des ressources :

Les utilisateurs effectuent leur travail en accédant au portail de cyberelements où seules les images des ressources sont affichées. L’utilisateur ne peut renvoyer que des flux de souris/clavier.

- Communication sécurisée quel que soit le lieu :

Grâce à l’isolation des protocoles et au tunnel sécurisé, cyberelements garantit que toutes les communications restent protégées, que ce soit à l’intérieur ou à l’extérieur de l’organisation.

- Accès par session renforcé:

cyberelements permet un accès juste à temps (JIT), en authentifiant dynamiquement chaque session en fonction de l’identité de l’utilisateur, de l’état du poste et des facteurs contextuels.

Principes avancés et approche de cyberelements

Les derniers principes du NIST mettent l’accent sur l’authentification dynamique et l’amélioration de la posture de sécurité grâce à des données en temps réel :

- L’accès est déterminé par une politique dynamique et et adaptative : l’accès est accordé en temps réel en se basant sur le comportement de l’utilisateur et son contexte d’accès..

- La collecte constante de données sur les actifs, les réseaux et les activités de communication permet d’améliorer en permanence la sécurité.

- L’organisation surveille et mesure la sécurité et l’intégrité de tous les terminaux, systèmes et services.

- L’authentification et l’autorisation sont appliquées dynamiquement à chaque demande d’accès, ce qui permet de maintenir le contrôle sur tous les accès.

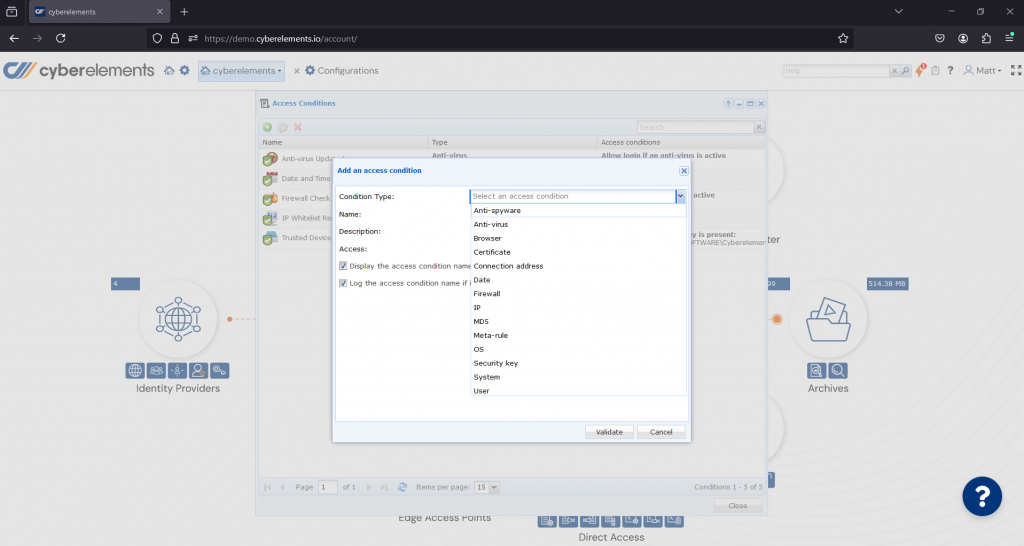

cyberelements répond à ces exigences grâce aux fonctionnalités suivantes :

Politiques d’accès dynamiques comprenant l’authentification et l’autorisation :

- cyberelements applique l’authentification multifactorielle (MFA) et l’analyse comportementale pour s’assurer que chaque demande d’accès est validée de manière dynamique, avec des contrôles d’accès granulaires, garantissant que rien n’est intrinsèquement fiable.

- Surveillance de l’intégrité des utilisateurs, des postes et des réseaux :

cyberelements évalue en permanence l’état des postes connectés, le comportement des utilisateurs et les conditions du réseau afin de maintenir un niveau de sécurité élevé.

- Surveillance continue et amélioration des défenses :

Les outils d’analyse et de surveillance en temps réel de cyberelements fournissent des informations en continu, ce qui permet aux entreprises de détecter et de traiter les vulnérabilités de manière proactive.

- Exploiter les données collectées pour une sécurité adaptative :

cyberelements fournit des logs complets indiquant qui s’est connecté à quelle ressource, à quel moment, depuis quel poste, pour faire quoi. Pour les accès à privilèges, les enregistrements complets des sessions sont sauvegardés dans un format vidéo permettant aux organisations d’effectuer des audits précis et de détecter les activités suspectes grâce à une recherche avancée.

Les avantages de cyberelements

cyberelements ne se contente pas de s’aligner sur le cadre Zero Trust du NIST, mais étend ses principes grâce à des fonctionnalités uniques :

- Architecture Zero Exposition : Les ressources restent invisibles pour les attaquants, sans ports ouverts ni accès direct aux applications.

- Application de politiques granulaires : Chaque session et chaque action sont régies par des politiques adaptées en temps réel au contexte de l’utilisateur et de son poste.

- Évolutivité et efficacité : la conception légère de cyberelements garantit que la sécurité ne se fait pas au détriment des performances, même dans des environnements larges et complexes.

Le Zero Trust est plus qu’une stratégie, c’est une transformation de notre façon de penser et de mettre en œuvre la cybersécurité. En s’appuyant directement sur les principes fondamentaux et avancés du NIST, cyberelements fournit aux entreprises les outils dont elles ont besoin pour mettre en œuvre le Zero Trust de manière efficace.

Avec cyberelements, les entreprises peuvent facilement adopter cette vision de la sécurité – dynamique, adaptative et construite pour la résilience.

Vous souhaitez aller plus loin ? Contactez-nous !