Sécuriser les accès des prestataires tiers

aux environnements IT/OT avec le Remote PAM

Aujourd’hui, les organisations font de plus en plus appel à des prestataires pour assurer l’assistance, la maintenance et la mise à jour de leurs systèmes informatiques (IT) et industriels (OT).

Bien que ce modèle de collaboration offre une flexibilité et un accès à des compétences spécialisées, il présente également des défis majeurs en matière de cybersécurité. Les prestataires ont souvent besoin d’accéder à des systèmes et à des données sensibles, ce qui peut en faire une cible potentielle pour les cybermenaces. Garantir que l’accès des tiers est sécurisé, contrôlé et conforme aux politiques de l’entreprise est un défi complexe.

Dans cet article, nous allons explorer les principaux défis liés à l’accès des prestataires et examiner comment la gestion des accès à privilèges à distance (PAM) peut résoudre ces problèmes.

Les défis à relever

Les prestataires tiers ont souvent besoin d’accéder à des systèmes, des bases de données et des applications IT/OT sensibles pour accomplir leurs tâches. Cependant, cet accès peut créer des vulnérabilités en matière de sécurité pour les raisons suivantes :

Gestion inadéquate des accès

Les prestataires ont souvent besoin de privilèges élevés pour accomplir leurs tâches. Toutefois, en l’absence d’une gestion rigoureuse des accès, ils peuvent se voir accorder des autorisations excessives, ce qui entraîne une exposition inutile des systèmes sensibles. Cela crée des possibilités d’accès malveillants intentionnels ou accidentels.

Gestion des identités et authentification

La vérification de l’identité des prestataires à distance et la garantie d’une authentification conforme peuvent être complexes à gérer pour les organisations. Les méthodes traditionnelles de vérification de l’identité sont souvent inadéquates pour s’assurer que seules les personnes autorisées ont accès au système.

Risques liés à la conformité

Les solutions d’accès traditionnelles peuvent ne pas fournir une traçabilité granulaire, ce qui rend difficile le suivi des activités des prestataires. Ce manque de visibilité peut entraîner le non-respect de réglementations telles que NIS 2.

Manque de visibilité et de contrôle

De nombreuses organisations ont du mal à surveiller et à contrôler les activités des prestataires une fois que l’accès leur a été accordé. Ce manque de visibilité peut entraîner des violations involontaires des politiques de sécurité ou des menaces malveillantes.

Augmentation de la surface d’attaque

Accorder l’accès à des tiers expose et augmente la surface d’attaque de l’organisation. Les prestataires peuvent utiliser des appareils non sécurisés, opérer à partir de réseaux moins sûrs ou manquer de pratiques rigoureuses en matière de cybersécurité, ce qui crée des points d’entrée potentiels pour les menaces cyber.

Évolutivité et contraintes de temps

La gestion de l’accès de plusieurs prestataires peut submerger les équipes informatiques. Accorder et révoquer l’accès rapidement tout en garantissant la sécurité devient un défi logistique.

Qu'est-ce que le Remote PAM à distance ?

Les solutions de Remote PAM sont conçues pour gérer et sécuriser les accès à privilège des utilisateurs distants, y compris les prestataires. Ces solutions répondent aux défis susmentionnés grâce à des fonctionnalités et des capacités avancées.

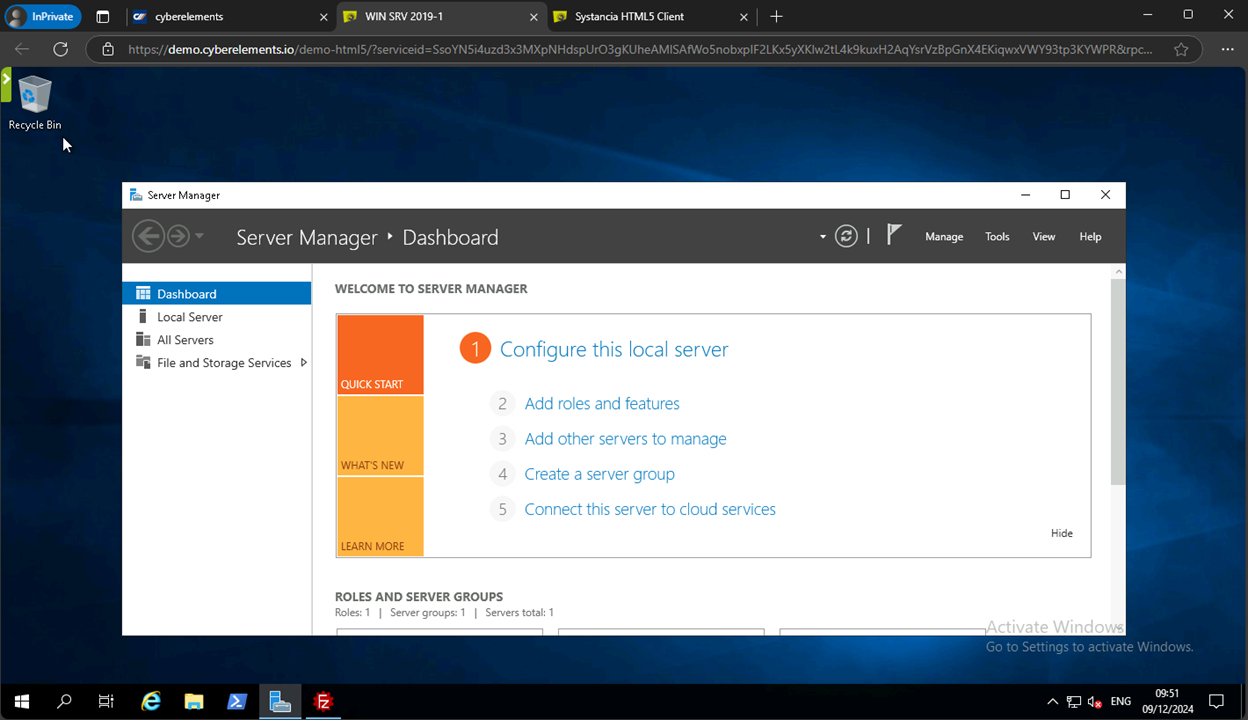

cyberelements est une solution SaaS de Remote PAM qui vise à résoudre ces défis business.

Gestion des accès

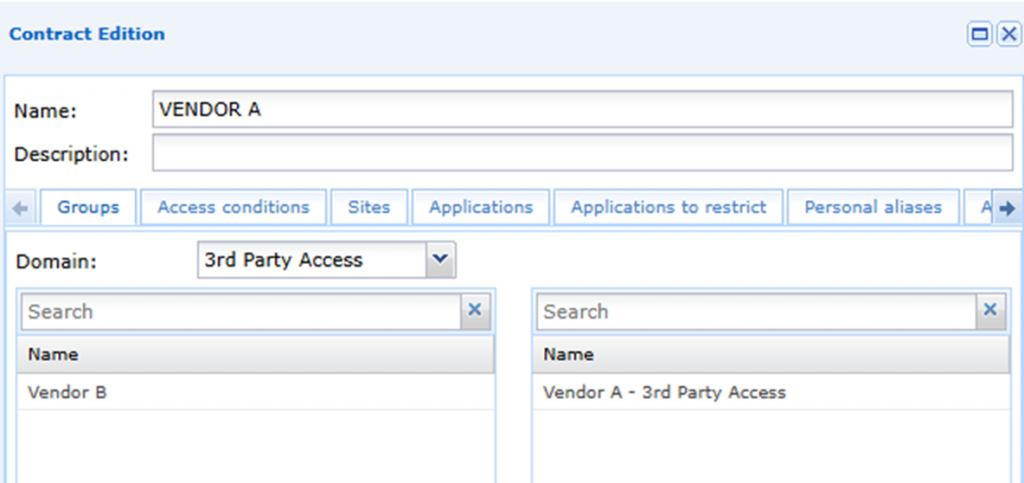

Politiques d’accès

Les politiques d’accès de cyberelements permettent aux organisations de déployer l’approche Zero Trust de l’accès à privilège, permettant un contrôle d’accès granulaire garantissant une approche « moindre privilège » minimisant le risque d’accès non autorisé. Cette règle d’accès « par défaut » définit qui a accès à quelles ressources. De plus, il est possible d’appliquer une condition d’accès « dynamique » qui permet d’accorder l’accès en fonction du contexte en temps réel de la connexion de l’utilisateur.

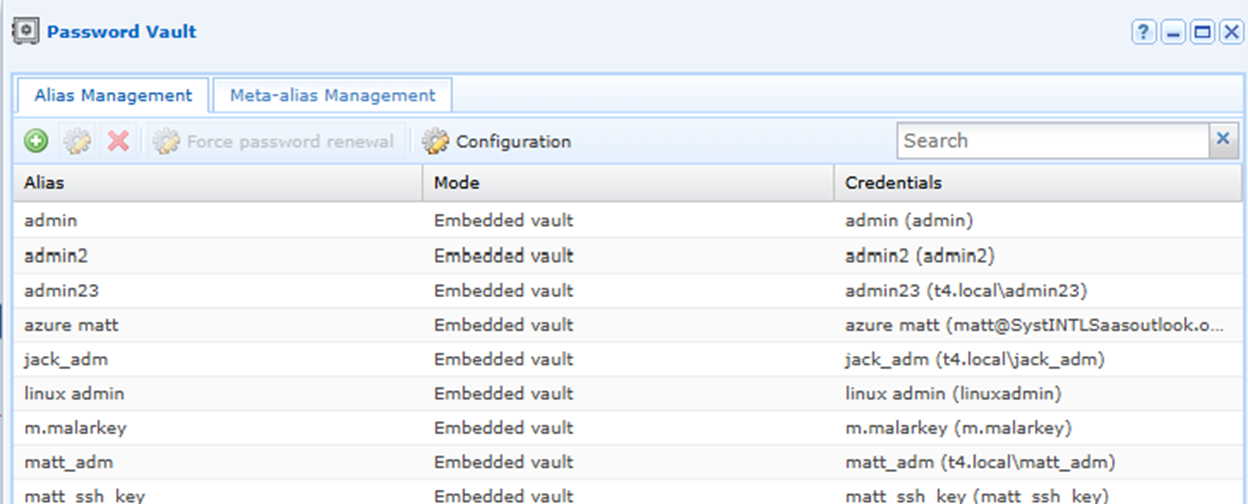

Coffre-fort de mots de passe

Les privilèges élevés (Admin) sont gérés à l’aide du coffre-fort de mots de passe, ce qui permet à l’organisation de gérer ses identités privilégiées de manière centralisée dans un coffre-fort crypté et de les injecter à la demande dans les applications cibles. L’utilisateur (prestataire tiers) n’a pas accès aux informations d’identification, par conséquent, ils ne peuvent pas être exposés par le prestataire dans le cas où la tierce partie serait compromise.

Gestion des identités

Fournisseurs d’identité

Connectez-vous et synchronisez vos répertoires d’utilisateurs existants ou utilisez des identités locales dédiées pour l’accès des prestataires. Dans ce cas, les informations d’identification fournies au prestataire ne peuvent être utilisées que pour se connecter à la plateforme Remote PAM de cyberelements, ce qui réduit l’exposition de l’organisation.

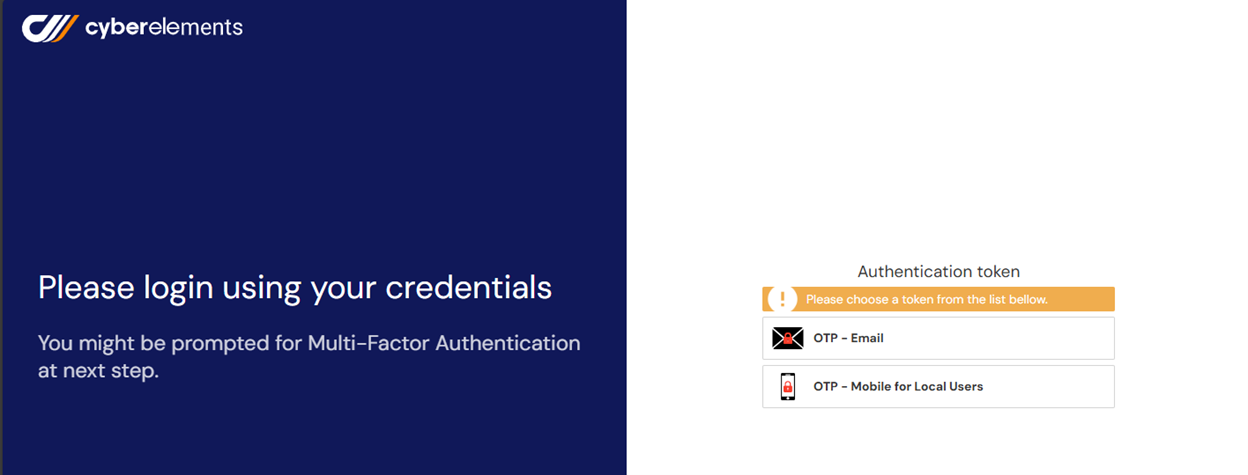

MFA

Le MFA intégré permet de vérifier l’identité du prestataire avant de lui accorder l’accès, de sorte que même si les informations d’identification du compte sont compromises, l’accès non autorisé est empêché. cyberelements propose plusieurs options pour le MFA, y compris l’OTP SMS/Email, Mobile Authenticator TOTP et l’intégration avec des protocoles d’authentification tiers, par exemple SAML / FIDO2.

Conformité

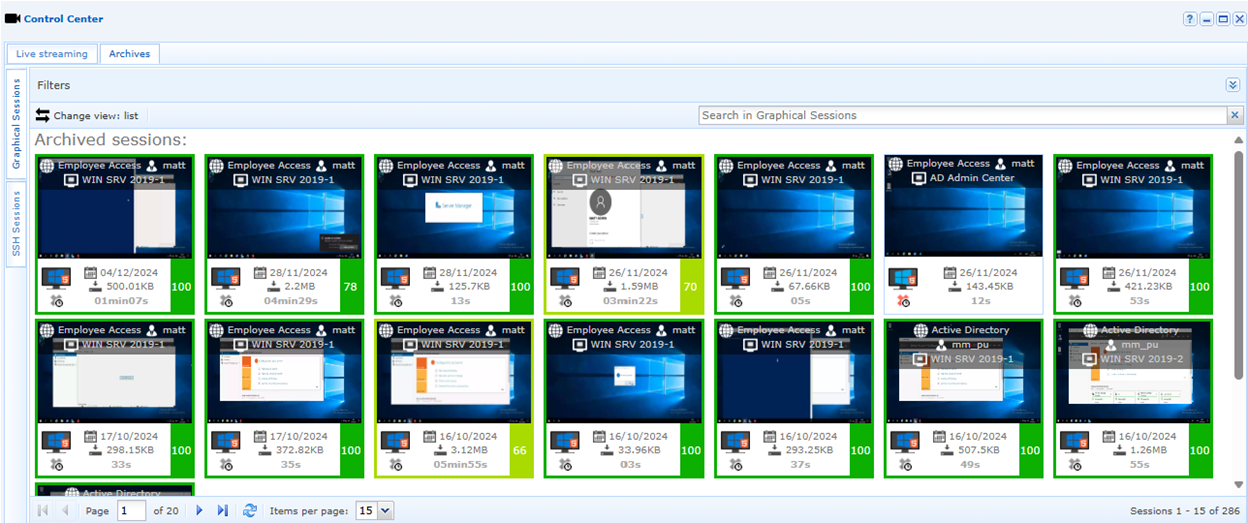

Enregistrement des sessions et journaux d’activité

Toutes les sessions sont enregistrées, ce qui permet de visionner les vidéos et d’effectuer des recherches avancées sur les activités des prestataires. De plus, tous les accès sont enregistrés et des rapports automatisés peuvent être générés et transmis aux parties concernées.

Visibilité et contrôle

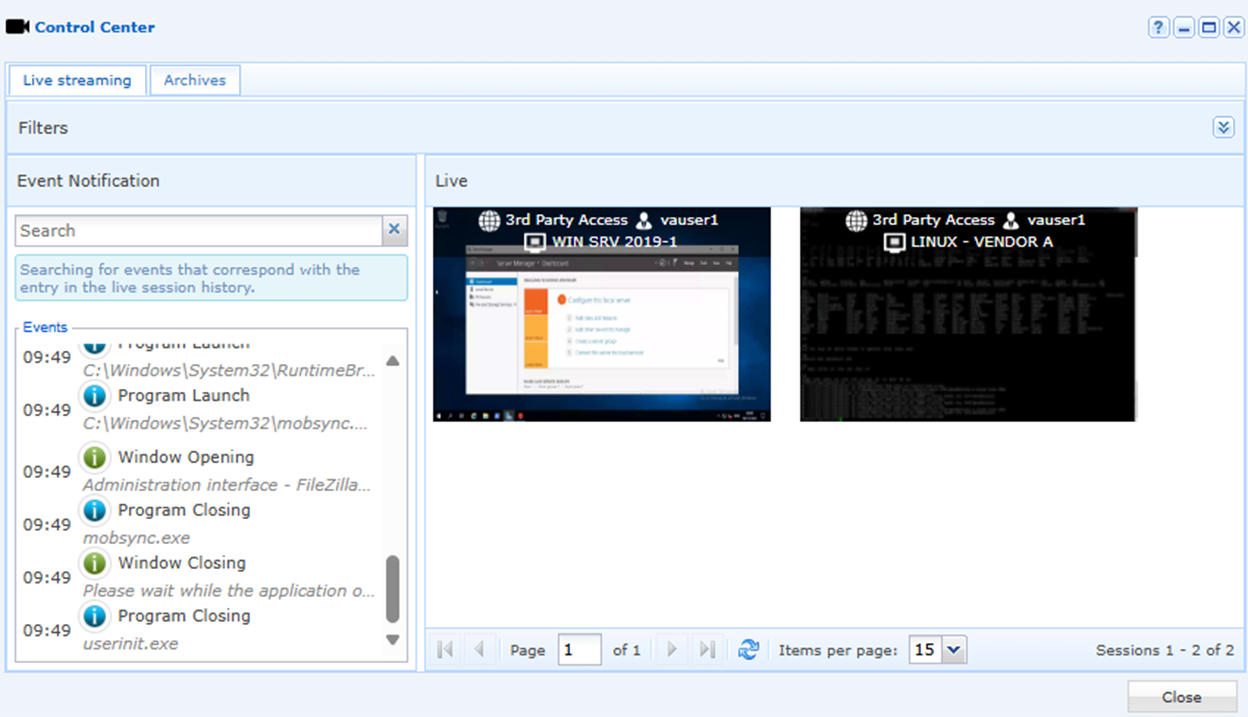

Live Streaming

La surveillance et l’enregistrement en temps réel des sessions des prestataires offrent une visibilité complète de leurs activités. Les organisations peuvent interagir en temps réel pour mettre fin aux activités malveillantes ou interagir avec les sessions des prestataires à l’aide de la fonction « 4 mains ». Grâce à cette fonction, un prestataire peut inviter un administrateur local à participer à une session ou vice versa, ce qui permet de bénéficier du principe de l’approbation « 4 yeux », mais avec la fonctionnalité supplémentaire de l’interaction « à 4 mains ».

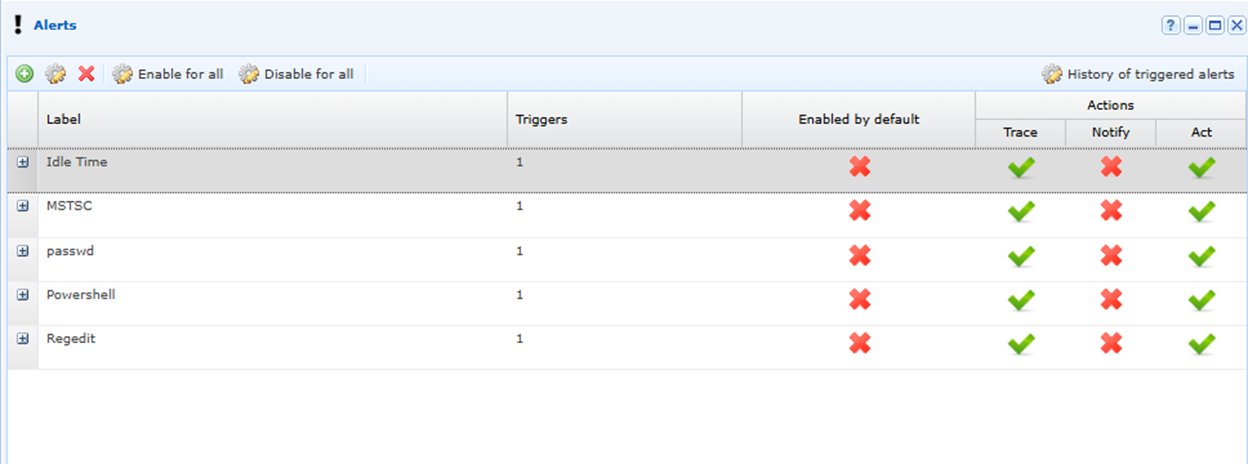

Gestion des alertes

Les organisations peuvent mettre en place des alertes dans le cadre d’une fonction de détection et de réponse de la plateforme. La définition de l’alerte consiste en la détection d’événements tels que le lancement d’un processus, des commandes, des frappes clavier qui déclenchent une réponse automatisée en temps réel.

Par exemple, le prestataire est connecté à une session Windows et tente d’exécuter powershell. Une alerte peut détecter le lancement de ce processus et fournir une réponse automatisée en temps réel, en verrouillant la session du prestataire jusqu’à ce qu’un super administrateur valide l’activité.

Contrôle des Endpoints

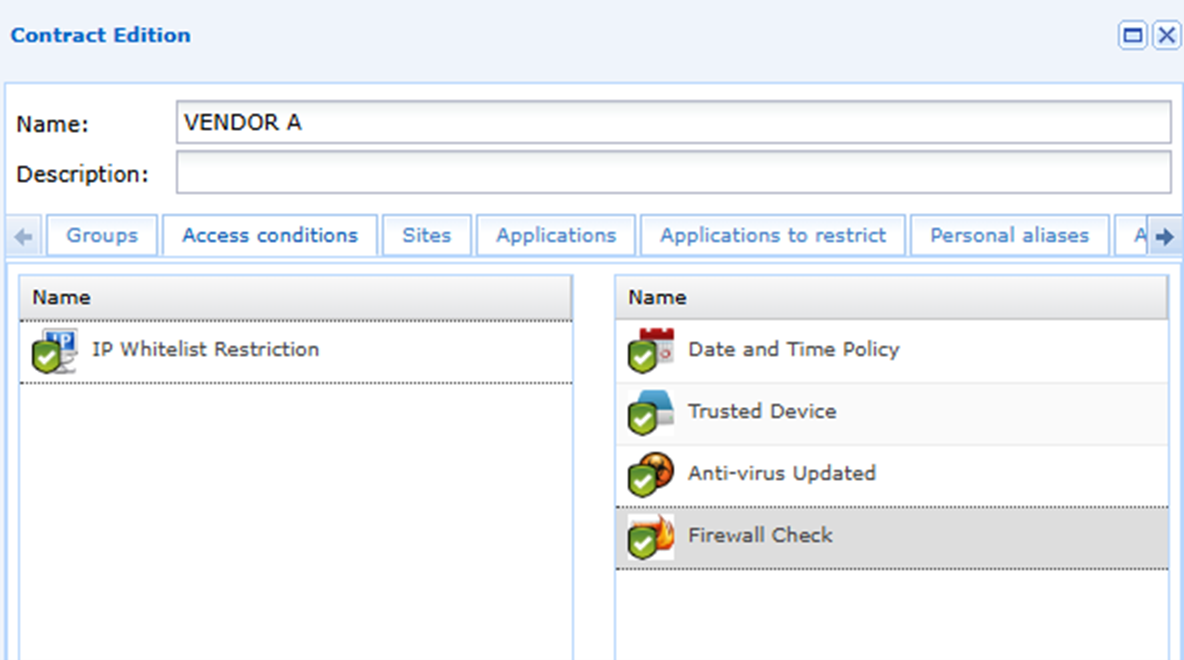

Conditions d’accès

Limitez l’exposition de l’organisation aux terminaux non fiables en définissant des conditions d’accès pour vérifier l’intégrité des terminaux avant la connexion.

Cette « règle d’accès dynamique » s’ajoute à la politique d’accès par défaut et fournit un accès contextuel à la connexion de l’utilisateur.

Accès sans client, via un navigateur Web uniquement

Protégez davantage l’exposition aux terminaux tiers en utilisant l’accès HTML5 « sans client » qui fournit une « rupture protocolaire » évitant la propagation des menaces (logiciels malveillants, ransomware, etc.) entre le terminal tiers et les systèmes informatiques de l’organisation. Cette rupture protocolaire permet en effet un accès fiable à partir de terminaux non fiables.

Évolutivité et contraintes temporelles

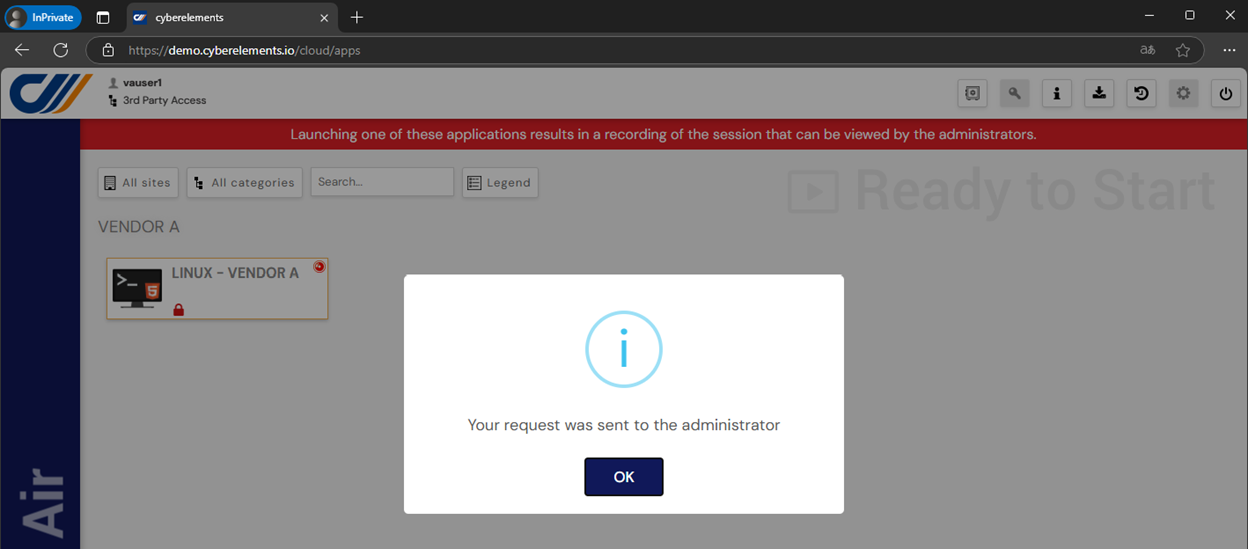

Workflows / Just In Time

Il s’agit d’accorder aux prestataires un accès uniquement pour la durée de leurs tâches et sur approbation d’un superviseur en utilisant le principe du Zero Trust et du moindre privilège. Avec cette fonctionnalité, le prestataire demande l’accès, ce qui génère une demande d’approbation, qu’un superviseur peut ensuite accorder en fonction due niveau d’accès requis, c’est-à-dire une connexion unique ou une approbation pour une durée déterminée. Une fois la tâche terminée, l’accès est automatiquement révoqué, réduisant ainsi le risque d’accès non autorisé.