Commencez votre transformation vers

le Zero Trust

Avec cyberelements, une solution de gestion des accès à privilèges Zero Trust qui sécurise vos terminaux non gérés.

Invincibilité des terminaux non gérés

cyberelements.io garantit l’invincibilité des terminaux non gérés de votre organisation en appliquant les principes de Zero Trust.

Accordez l’accès en fonction de l’identité de l’utilisateur et du niveau de sécurité de tout appareil utilisé, qu’il appartienne ou non à l’entreprise. cyberelements transforme les devices non fiables en devices fiables.

Permetez à vos utilisateurs privilégiés et à des tiers d’accéder en toute sécurité à leurs ressources et à leurs applications via une plateforme convergente Zero Trust.

Accès à privilèges Zero Trust

Accès des collaborateurs et des tiers

Isolation complète des systèmes IT & OT

Gestion des accès à privilèges (PAM)

Comment choisir votre solution de gestion des accès à privilèges PAM ?

Les fonctionnalités clé de cyberelements

Dépassez les mots de passe et les devices:

L'authentification biométrique comportementale

cyberelements introduit l’authentification biométrique comportementale qui révolutionne la sécurité des accès.

Dépassez les mots de passe statiques et les jetons faciles à perdre, et optez pour une méthode d’authentification plus sûre et plus conviviale.

cyberelements analyse les comportements uniques de vos utilisateurs lorsqu’ils interagissent avec leurs appareils. Différentes empreintes comportementales sont alors créées pour identifier chaque utilisateur sur la base des données collectées. À chaque utilisation, un nouveau modèle est calculé et comparé à l’empreinte de référence de l’utilisateur. Le système continue son apprentissage au fil du temps afin d’améliorer l’empreinte de référence.

Découvrez son fonctionnement dans cette vidéo →

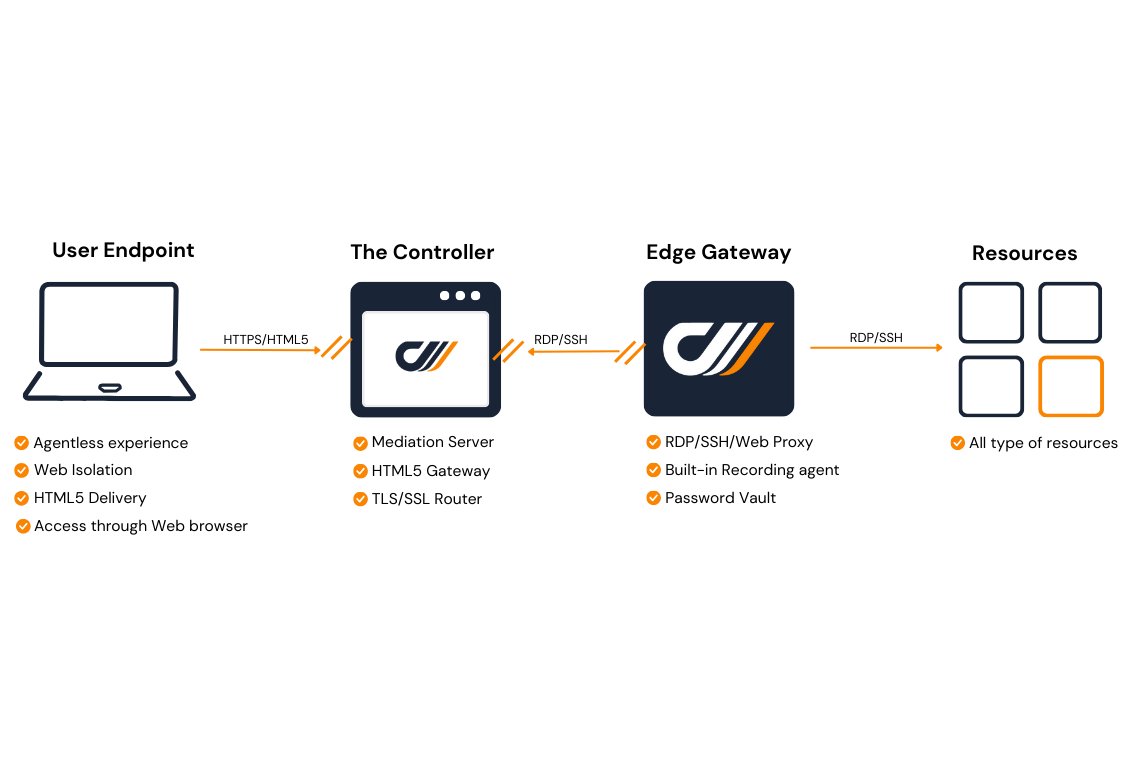

Architecture à double barrière

Le Controller : Le cloud de cyberelements est un point d’entrée isolé et sécurisé. Votre système informatique n’est pas exposé à Internet.

La Gateway Edge : Appliance virtuel ou physique, déployé au plus près des ressources. Elle sert de relais sécurisé vers les ressources, qu’elles se trouvent dans le cloud ou sur site.

Lorsque l’utilisateur se connecte au Controller, la Gateway Edge initie une connexion sortante à la demande vers le Controller. Elle crée un tunnel crypté entre la Gateway Edge et le Contrôleur.

Ce n’est que lorsque l’utilisateur se connecte à une ressource que la connexion à la ressource est créée, dans le tunnel crypté, avec des ports dynamiques pour se protéger contre les attaques par force brute.

L’architecture à double barrière est une caractéristique intrinsèque d’une infrastructure Zero Trust et un facilitateur dans votre transformation vers le Zero Trust.

cyberelements.io a servi de base à notre démarche Zero Trust. Elle nous a permis d'offrir un accès à distance sécurisé à nos utilisateurs privilégiés. À l'ère des ressources dans le Cloud et du télétravail, cyberelements nous a permis d'appliquer des politiques d'accès strictes grâce à son contrôle granulaire.

Enregistrement de session web

sans client et sans serveur

Offrez une expérience transparente à vos utilisateurs en leur fournissant un point d’accès unique où toutes leurs ressources sont regroupées.

La fonction d’enregistrement de cyberelements capture les interactions des utilisateurs pendant les sessions impliquant des ressources critiques et les sauvegarde dans un format vidéo.

Le système détecte et arrête automatiquement toute activité suspecte ou non autorisée en temps réel.

Accéder à tout moment aux sessions enregistrées à des fins d’audit, d’enquête ou d’analyse juridique.

cyberelements, un portail unique avec des fonctionnalités intégrées :

Single

Sign-On

Coffre-fort de mots de passe

Analyse en temps réel

Passez en mode sans-client avec cyberelements

- Permettez à vos utilisateurs d'accéder, via un portail web, aux ressources dont ils ont besoin, quel que soit l'appareil qu'ils utilisent.

- Avec cyberelements, vous minimisez les risques de contamination en éliminant toute interaction entre les appareils connectés et les ressources et systèmes de l'organisation.

- Renforcez la sécurité d'accès grâce à notre technologie de rupture de protocole pour stopper la propagation des menaces.

- La passerelle HTML5 de cyberelements met fin au protocole Web utilisé, extrait les informations et les utilise dans un nouveau protocole différent pour accéder à la ressource cible (RDP, SSH, HTTP, etc.).

Des milliers d'entreprises font confiance à cyberelements

cyberelements Cleanroom est une solution qui a fait ses preuves pour sécuriser les accès de nos administrateurs internes et prestataires externes à nos données sensibles. C’est une solution fiable, puisque nous sommes à 99,99% de taux de disponibilité, aujourd’hui indispensable au fonctionnement de notre entreprise.

Benjamin Pons - RSSI @ Corsica Linea

Corsica Linea

Sécuriser et centraliser la gestion des accès internes et externes aux serveurs sensibles.