Comment ?

Configurer une demande d’accès à une ressource (Workflow/JIT)

Un workflow est une demande d’accès just in time (JIT) à des ressources spécifiques. En plus de la fonction de demande d’accès, l’administrateur peut définir des conditions d’accès pour un ensemble de ressources.

L’administrateur peut contrôler entièrement l’accès aux ressources considérées comme critiques et pour lesquelles une notification d’accès est requise. L’accès n’est donc accordé qu’après approbation de la part de l’administrateur.

cyberelements offre de nombreuses possibilités de restriction d’accès. Dans cette section, nous allons apprendre à utiliser et à mettre en œuvre le mécanisme de workflow dans cyberelements.

Comment configurer le workflow des demandes d'accès dans cyberelements ?

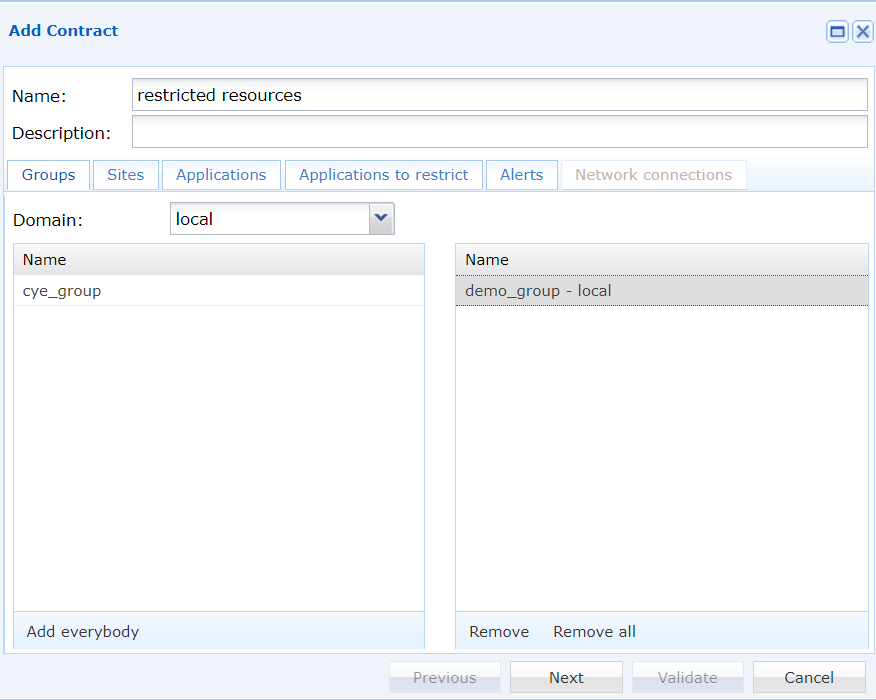

Tout d’abord, nous devons choisir le groupe d’utilisateurs, les sites et les ressources concernés dans la console d’administration.

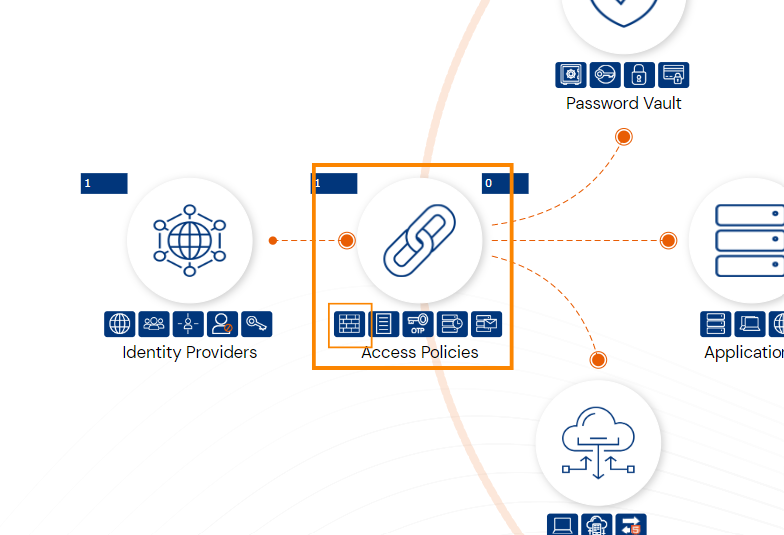

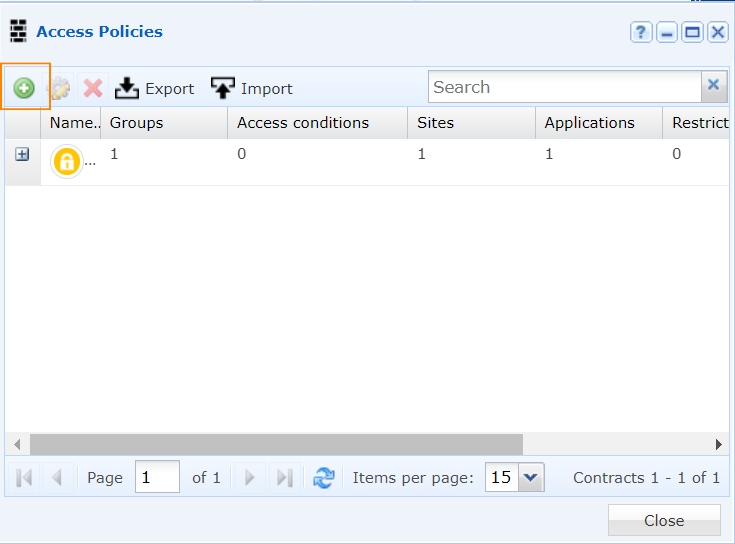

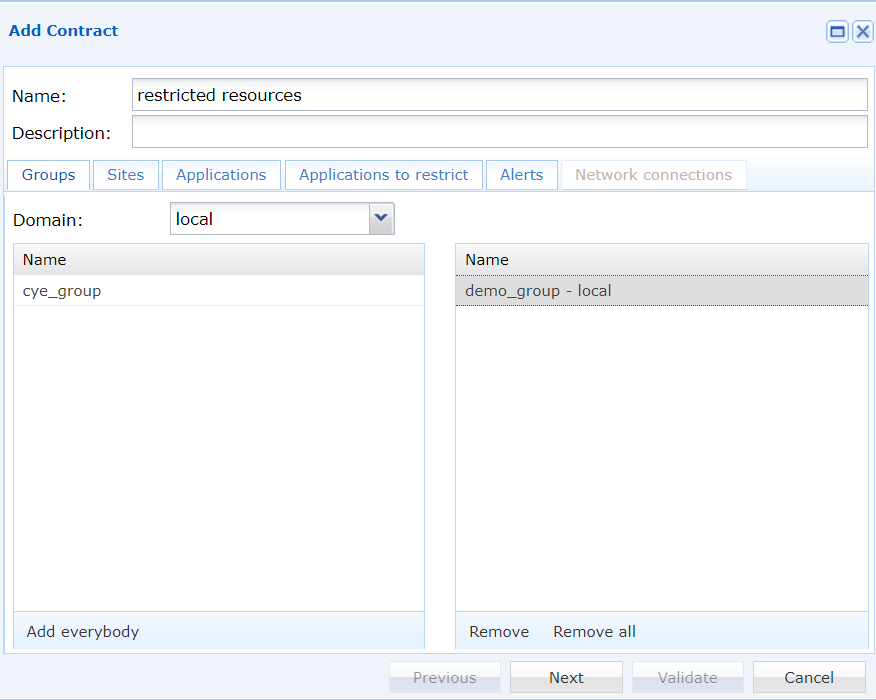

Une fois que les ressources à restreindre sont identifiées, vous devez créer des contrats d’accès dans la section « Politique d’accès » :

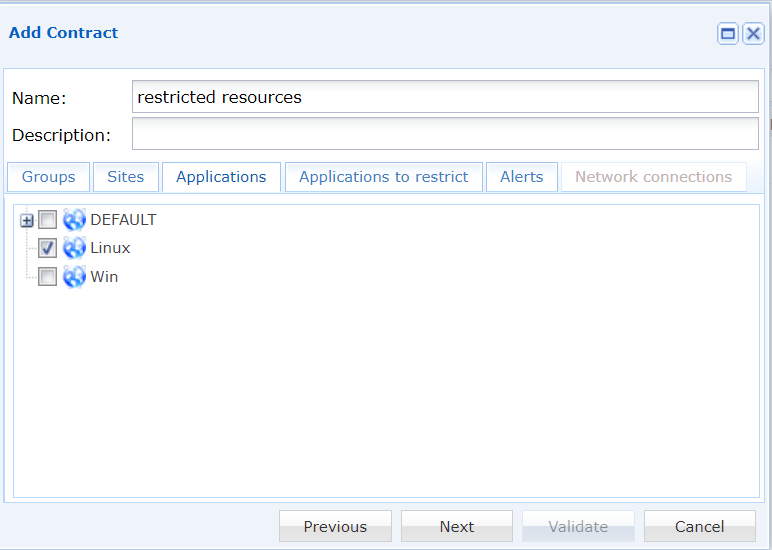

Etape 1 - Choisir le groupe d'utilisateurs

Tout d’abord, vous devez choisir le groupe d’utilisateurs qui pourra voir les ressources sélectionnées sur le portail Cloud.

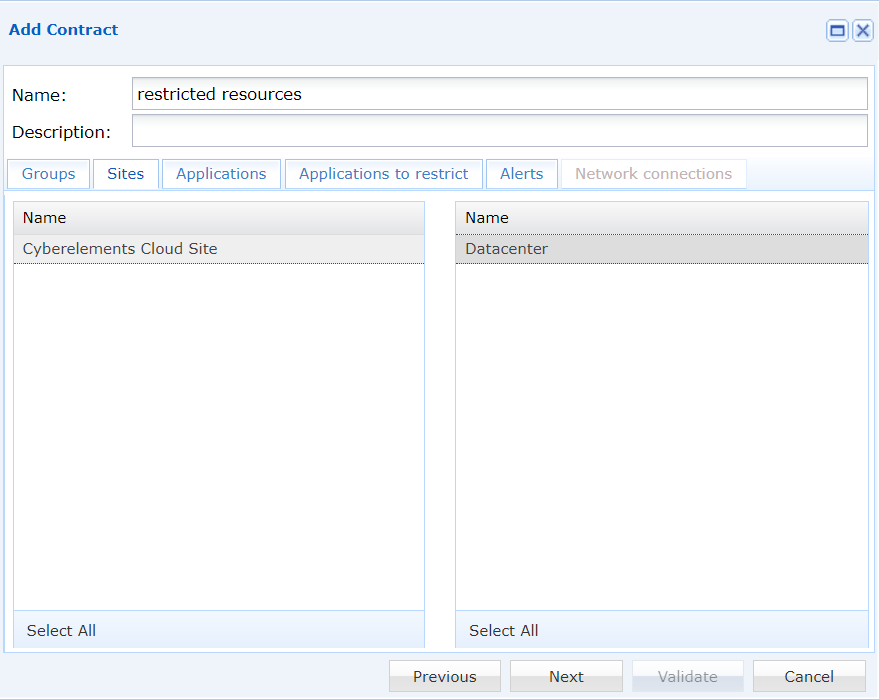

Etape 2 - Sélectionner le site approprié

Sélectionnez le site qui permet l’accès aux ressources.

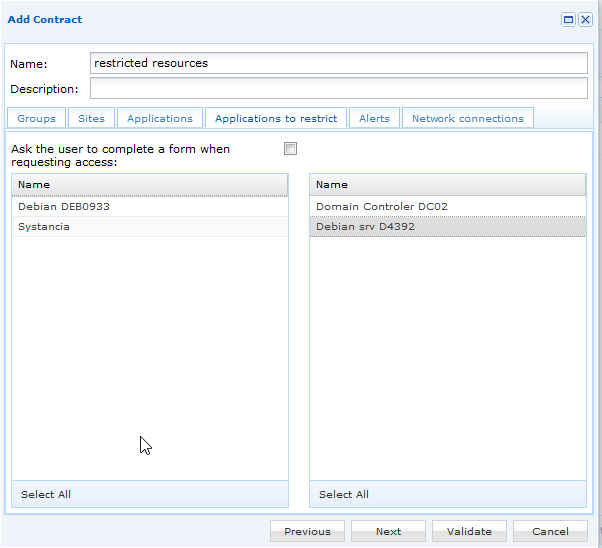

Etape 3 - Sélectionner les ressources du portail

Sélectionnez les ressources que vous souhaitez voir apparaître sur le portail pour le groupe d’utilisateurs choisi.

Etape 4 - Ajouter les ressources sélectionnées à la liste des restrictions

Sélectionnez les ressources dont l’accès sera soumis à l’autorisation de l’administrateur et cliquez sur le bouton « Valider ».

Comment fonctionne le workflow de demande d'accès ?

Le workflow de demande d’accès est maintenant opérationnel. Nous allons voir comment il fonctionne.

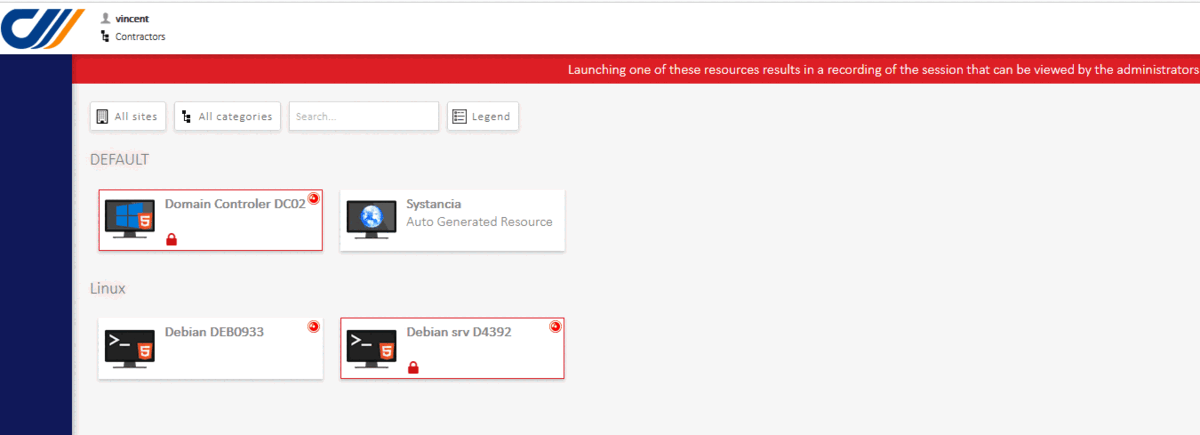

Lorsque les utilisateurs sont connectés, les ressources restreintes (qui requièrent l’autorisation de l’administrateur) apparaissent en rouge.

Lorsque les utilisateurs cliquent sur les ressources restreintes, le message suivant apparaît.

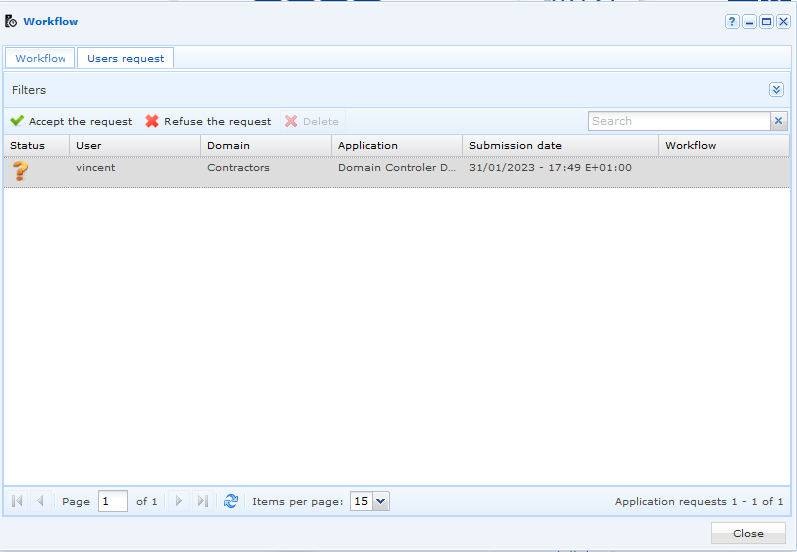

La demande de l’utilisateur dans la console d’administration

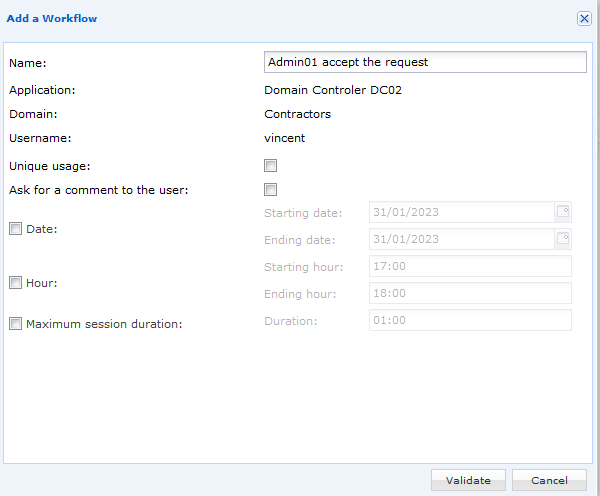

Si la demande est acceptée, plusieurs options sont disponibles. Cliquez sur les icônes en forme de point d’interrogation dans l’image suivante pour en savoir plus sur chaque option.

Unique Usage:

The user can only launch the resource once.

If the user wants to run it again,

a second access request need to be made.

Ask for a comment to the user:

When the resource is opened,

the user will be asked for a comment

(e.g. for the reason for connection).

This comment will be displayed in

the video archive afterwards.

Date:

It is the date when the user can open the resource.

After the deadline, the user will not longer be able to start the

resource and will have to make a new request.

Hour/Time:

It is the time slot where the user is allowed to open the resource.

If the user attempts to launch the resource outside these times,

the user will see a red lock on the resource.

Maximum session duration:

It is the maximum time during which a user can use the resource.

After this period, the user will be automatically logged out.

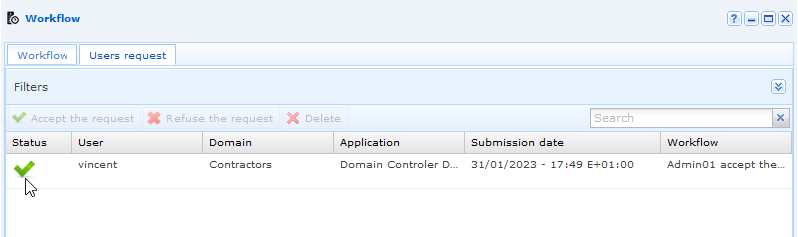

Lorsque la demande de l’utilisateur est validée, une coche verte apparaît sous « Statut ».

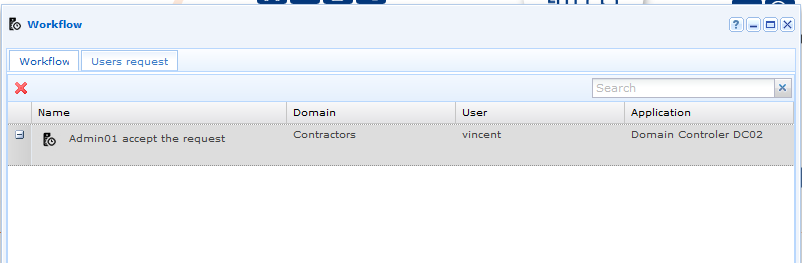

Pour obtenir plus de détails sur la demande de validation, il vous suffit de vous rendre dans l’onglet « Workflow ».

Une fois la demande validée par l’administrateur, un cadenas vert apparaît dans le compte de l’utilisateur.

Informations complémentaires :

Par défaut, aucune alerte e-mail n’est configurée pour informer l’administrateur que la demande a été faite. Cependant, vous pouvez les configurer dans la console d’administration. Pour cela, vous aurez besoin d’un serveur SMTP configuré.

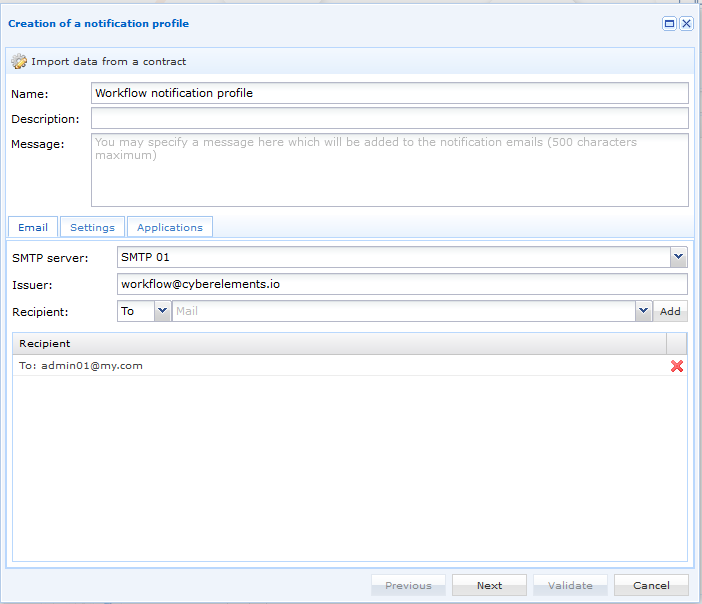

Une fois le serveur SMTP configuré, nous devons définir et mettre en place un profil de notification.

Etape 1 - Renseigner les informations relatives à l'adresse électronique

Tout d’abord, vous devez choisir le groupe d’utilisateurs qui pourra voir les ressources sélectionnées sur le portail Cloud.

Etape 2 - Cocher la case « Demander l'accès aux ressources »

Indiquez d’abord le serveur SMTP, l’expéditeur et le(s) destinataire(s) de l’e-mail :

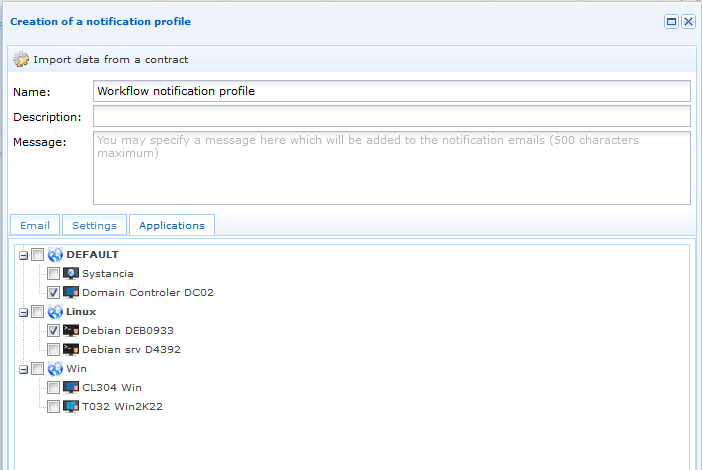

Etape 3 - Sélectionner les ressources

Dans l’onglet « Ressources », cochez les ressources concernées et cliquez sur « Valider ».

Grâce à la fonction de demande d’accès aux ressources, vous pouvez désormais avoir un contrôle total sur les ressources critiques. Nos experts recommandent vivement d’utiliser cette fonctionnalité pour gérer les accès et augmenter le niveau de sécurité.

Vous souhaitez en savoir plus ? Prenez rendez-vous avec nos experts

Essayez la fonctionnalité Just in time access de cyberelements

ou prenez un rendez-vous avec nos experts