Beginnen Sie Ihre Zero-Trust-Reise

Mit cyberelements, einer Zero-Trust-Privileged-Access-Management-Lösung, die Ihre nicht verwalteten Endpunkte sichert.

Unüberwindbarkeit von nicht verwalteten Endpunkten

cyberelements.io macht die nicht verwalteten Endpunkte Ihres Unternehmens durch die Anwendung von Zero-Trust-Prinzipien unüberwindbar.

Gewähren Sie Zugriff basierend auf der Nutzeridentität und der Sicherheitslage jedes verwendeten Gerätes, egal ob es sich um ein firmeneigenes Gerät handelt oder nicht. cyberelements verwandelt nicht vertrauenswürdige Geräte in vertrauenswürdige Geräte.

Verbinden Sie Ihre privilegierten Nutzer und Dritte sicher mit ihren Ressourcen und Anwendungen über eine konvergente Zero-Trust-Plattform.

Zero-Trust-Privilegierter Zugang

Belegschaft & Drittanbieter-Zugang

Vollständige Isolierung von IT- und OT-Systemen

Privileged Access Management (PAM)

Privileged Access Management (PAM) Wie Sie Ihre optimale Privileged Access Management-Lösung finden. Warum sollte ich eine Privileged-Access-Management-Lösung verwenden? Der Einsatz einer Privileged Access Management

Die Hauptmerkmale von cyberelements

Passwortlos und gerätelos mit

Verhaltensbiometrischer Authentifizierung

cyberelements führt die Verhaltensbiometrische Authentifizierung ein, die die Zugangssicherheit revolutioniert.

Verlassen Sie sich nicht länger auf statische Passwörter oder leicht zu verlierende Token, sondern wählen Sie eine so sichere wie nutzerfreundliche Authentifizierungsmethode.

Das cyberelements-System analysiert die einzigartigen Verhaltensweisen Ihrer Nutzer bei der Interaktion mit ihren Geräten. Auf der Grundlage der gesammelten Daten werden dann verschiedene Verhaltensmuster erstellt, um jeden Nutzer zu identifizieren. Zum Zeitpunkt der Nutzung wird ein neues Muster berechnet und mit dem Referenzmuster des Nutzers verglichen. Das System lernt mit der Zeit, um das Referenzmuster zu verbessern.

Entdecken Sie die Funktionsweise in diesem Video →

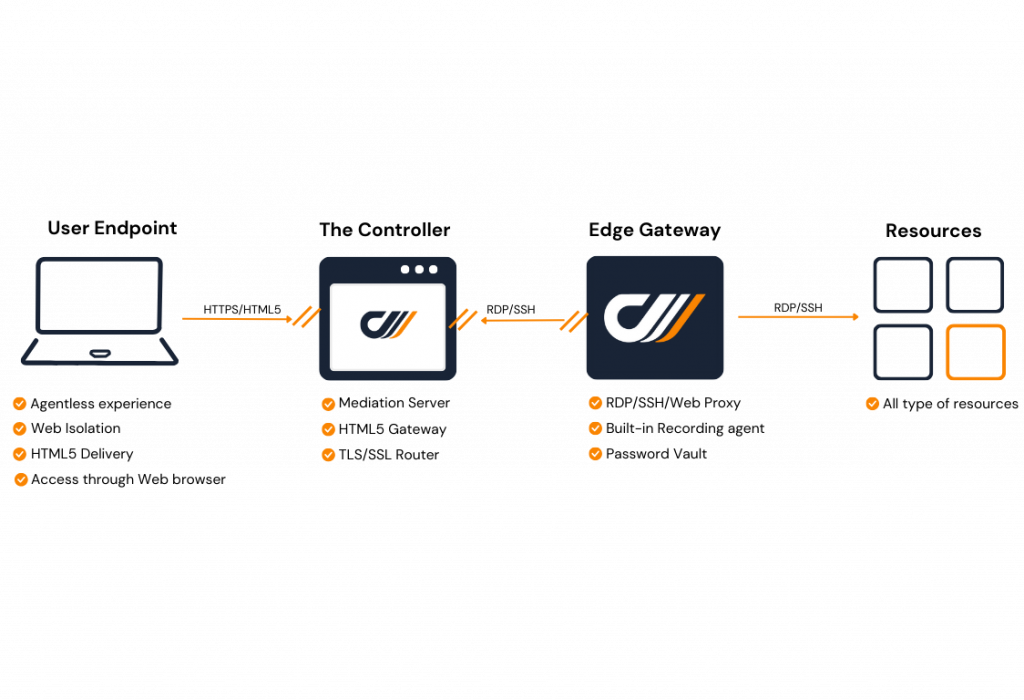

Architektur der doppelten Barriere

Der Controller: Die cyberelements Cloud, die einen sicher isolierten Zugangspunkt darstellt. Ihr IT-System ist nicht mit dem Internet verbunden.

Das Edge-Gateway: Virtuelle oder physische Anwendung, die in unmittelbarer Nähe zu den Ressourcen eingesetzt wird. Sie fungiert als sicheres Relais zu den Ressourcen, egal ob in der Cloud oder vor Ort.

Wenn der Nutzer eine Verbindung zum Controller herstellt, initiiert das Edge-Gateway bei Bedarf eine ausgehende Verbindung zum Controller. Es erstellt einen verschlüsselten Tunnel zwischen dem Edge-Gateway und dem Controller.

Erst wenn der Nutzer eine Verbindung zu einer Ressource herstellt, wird die Verbindung zu dieser Ressource innerhalb des verschlüsselten Tunnels mit dynamischen Ports zum Schutz vor Brute-Force-Angriffen hergestellt.

Die Architektur der doppelten Barriere ist ein wesentliches Merkmal einer Zero-Trust-Infrastruktur und ein Initiator für Ihre Zero-Trust-Reise.

Für unsere eigene Zero-Trust-Reise diente cyberelements.io als Grundlage. So konnten wir einen sicheren Fernzugriff für unsere privilegierten Nutzer etablieren. Im Zeitalter von Cloud-Ressourcen und Remote-Arbeit gab uns cyberelements mit seinen granularen Kontrollmöglichkeiten die Gelegenheit, strenge Zugriffsrichtlinien durchzusetzen.

Client- und serverlose

Web-Session-Aufzeichnung

Schaffen Sie für Ihre Nutzer eine nahtlose Erfahrung mit der Bereitstellung eines einzigen Zugangspunktes, um den alle ihre Ressourcen gruppiert sind.

Die Aufzeichnungsfunktion von cyberelements erfasst die Nutzerinteraktionen während Sitzungen mit kritischen Ressourcen und speichert sie in einem Videoformat.

Das System erkennt und stoppt automatisch alle verdächtigen oder nicht autorisierten Aktivitäten in Echtzeit.

Sie haben jederzeit Zugriff auf die aufgezeichneten Sitzungen für Audits, Untersuchungen oder forensische Analysen.

cyberelements, ein einziges Portal mit vielen integrierten Funktionen:

Single

Sign-On

Passwort-Tresor

Echtzeit-Analyse

Arbeiten Sie ohne Client mit cyberelements

- Verbinden Sie Ihre Nutzer über ein Web-Portal mit ihren benötigten Ressourcen, und das mit jedem beliebigen Gerät.

- Gehen Sie mit cyberelements agentenlos vor und minimieren Sie Kontaminationsrisiken, indem Sie jegliche Interaktion zwischen den angeschlossenen Geräten und den Ressourcen wie Systemen des Unternehmens eliminieren.

- Erhöhen Sie die Zugriffssicherheit mit unserer Technologie zur Protokoll-Unterbrechung, um die Ausbreitung von Bedrohungen zu stoppen.

- Das cyberelements HTML5-Gateway beendet das verwendete Webprotokoll, extrahiert die Informationen und verwendet sie in einem neuen, anderen Protokoll, um auf die Zielressource zuzugreifen (RDP, SSH, HTTP etc.).

Tausende Unternehmen vertrauen uns bereits