La sécurité des accès

aux infrastructures industrielles

Quand vous utilisez le terme « contrôle d’accès » dans le secteur industriel, la première chose qui vient à l’esprit, c’est la sécurisation des accès aux sites, aux bâtiments, aux usines. L’industrie a une culture « physique » de la sécurité. A partir du moment où vous avez pénétré l’enceinte d’un site, d’un bâtiment, d’une usine, vous êtes autorisé à un certain nombre d’actions, du fait de votre présence dans un espace protégé. C’est une sécurité périmétrique physique : le périmètre de sécurité est l’espace contrôlé où vous vous trouvez. On retrouve un peu le même paradigme côté informatique, avec une approche réseau des périmètres de sécurité : dès lors que vous avez pénétré un réseau, vous êtes autorisé à réaliser un certain nombre d’actions sur les ressources de ce réseau.

Avec la transformation digitale, les environnements industriels sont de plus en plus complétés par des environnements informatiques. Et l’on peut vraiment parler d’un conflit de culture : à la culture très physique de l’industrie s’oppose la culture plutôt logique de l’informatique. Quid de l’accès aux applications des systèmes de contrôle industriels par les opérateurs qui doivent d’un côté les administrer (les mettre à jour, les paramétrer, etc.) et de l’autre les utiliser ? Ne trouve-t-on pas encore parfois, dans certaines usines, des postes partagés avec des sessions partagées, ouverts à l’utilisation par les opérateurs industriels qui se trouvent dans cette section de cette usine ? Comment sait-on quel opérateur est intervenu sur quel équipement ? Comment garantir l’ « imputabilité » ? c’est-à-dire la capacité à déterminer « qui a fait quoi quand sur quel équipement » ? Peut-on imposer au personnel industriel de l’usine de s’authentifier à chaque fois qu’ils doivent utiliser ces applications, avec des mots de passe aux politiques sophistiquées, qui amènent parfois à des comportements non sécurisés pour faciliter la productivité ?

On peut aussi comprendre cette différence de mentalité par la nature même des infrastructures industrielles déployées dans ces usines. En général, on retrouve un grand nombre d’équipements et de systèmes de contrôle, provenant de fabricants différents, et donc une très grande hétérogénéité dans cette infrastructure, avec des technologies souvent spécifiques à chaque constructeur. A l’inverse d’une infrastructure informatique, où l‘on retrouve certes des machines différentes, mais avec beaucoup moins de diversité et de standards : quand on parle d’administration d’une infrastructure IT, ne parle-t-on pas d’accès RDP pour Windows et d’accès SSH pour Linux, et quelques autres standards ? N’est-il pas plus facile d’attaquer un même standard que l’on retrouve dans tous les systèmes d’information qu’une technologie propriétaire d’un constructeur déployé de manière plus limitée ? Dans la mentalité générale, « propriétaire » signifie et implique « sécurité », en tout cas moins vulnérable, puisque moins d’acteurs s’y intéressent (du point de vue sécurité).

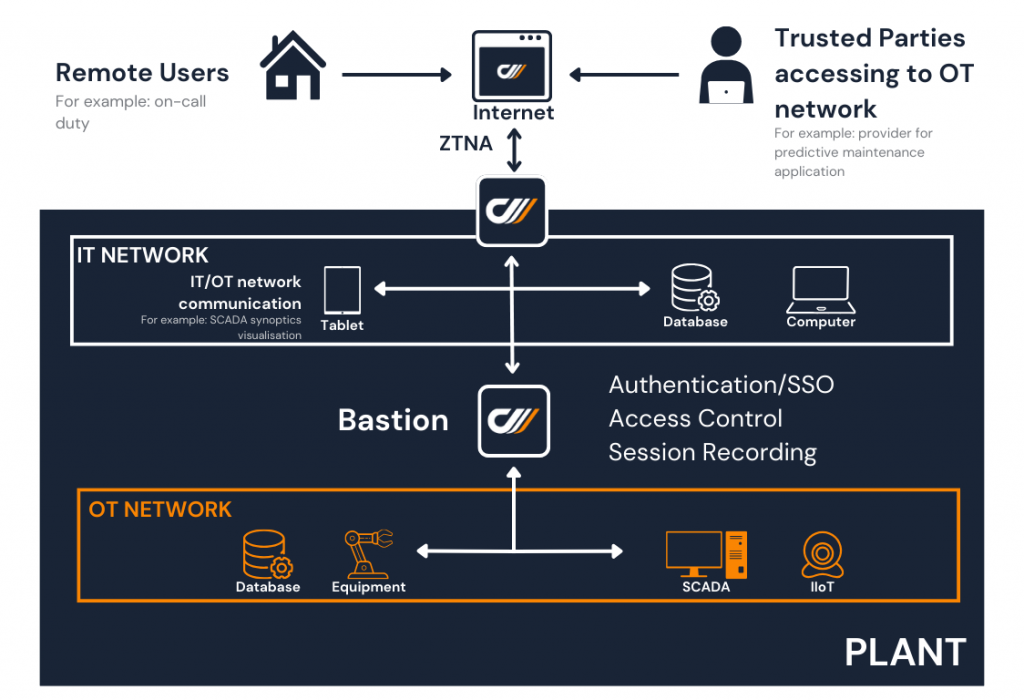

Enfin, d’une manière générale, les systèmes de contrôle industriel étaient, et sont encore souvent, accédés exclusivement depuis le réseau interne de l’usine : c’est aussi dû à la nature des protocoles et des réseaux utilisés pour piloter les machines et les automates. On est loin d’Internet, « le même réseau pour tous » ! Toutefois, avec le développement des écosystèmes (constructeurs, prestataires), avec les conséquences de crises comme celle du Covid, qui ont forcé au télétravail quand cela était possible, avec l’exploitation de la puissance de traitement du cloud, pour l’analyse des données industrielles et l’application d’algorithmes d’IA, sans doute encore pour d’autres raisons, l’usine s’ouvre de plus en plus. Et l’accès distant aux infrastructures industrielles devient une vraie problématique.

C’est dans ce contexte que, même si les cultures et les environnements « IT » et « OT » sont très différents, l’expérience informatique de la sécurisation des accès – au-delà du contrôle d’accès physique – peut apporter des solutions utiles. L’hétérogénéité des solutions industrielles de constructeurs différents pose un vrai sujet d’efficacité et de productivité : chaque fabricant propose son propre mode d’authentification, qui peut être renforcé ; sa propre manière de tracer, de journaliser, de loguer les événements de son système, et son format de journalisation des événements, de ses logs. Des solutions de gestion des identités et des accès (IAM), ainsi que des solutions de gestion des accès à privilèges (PAM), largement déployées dans l’univers informatique, ont toutes leurs valeurs dans un univers industriel. Que peuvent-elles apporter dans ce contexte ?

> Une solution unique d’accès pour l’ensemble des cas d’usage, et donc une même expérience utilisateur quand on passe d’un fabricant industriel à un autre.

> Une centralisation des accès : la sécurisation via un accès unique, qui peut être « renforcé » (Multi-Factor Authentication, MFA), un MFA identique quel que soit le système.

> Une traçabilité complète et détaillée, commune pour l’ensemble des fabricants, et qui permet de savoir qui a fait quoi sur quel équipement/quel système/quelle application, sous la forme d’audit ou sous la forme d’enregistrements vidéo. Avec des comptes utilisateurs individuels et distincts.

> Eviter que les opérateurs utilisent leur propre mot de passe pour accéder aux systèmes. S’ils doivent retenir tous les mots de passe de toutes les applications, avec des politiques de mots de passe différentes d’un fabricant à un autre, ils finissent par les noter. D’où l’apparition de comptes partagés par exemple.

> L’assurance de changer régulièrement les mots de passe sur les systèmes industriels, sans nécessiter d’intervention humaine.

Les applications des systèmes de contrôle industriels sont souvent des applications assez lourdes, hébergées sur un poste dédié (par fabricant, par exemple). Les protocoles entre ces applications et les équipements sont des protocoles standards industriels, mais non classiques dans l’univers informatique : les solutions de PAM informatique ne gèrent pas nativement des sessions dans ces protocoles industriels. L’utilisation du PAM pour l’industrie ne consiste pas forcément à donner un accès direct aux automates ou aux équipements au travers de ces protocoles industriels : il s’agit plutôt de tracer l’utilisation de ces applications de ces systèmes de contrôle industriels.

Prenons quelques cas d’usage.

Un premier cas consisterait à donner aux opérateurs intervenant sur les équipements d’un fabricant déterminé un accès au poste (« engineering workstation ») hébergeant les applications de ce fabricant. En passant par le PAM, tout ce que l’opérateur fait est alors tracé et enregistré. Dans ce cas, l’application du constructeur est sur un poste dans le réseau local industriel de l’usine, avec d’un côté le réseau d’accès à l’application, et de l’autre le réseau d’accès aux équipements et aux automates. Tout le système (applications et équipements) se trouve dans le datacenter de l’usine de l’entreprise.

Mais l’entreprise doit parfois donner un accès « distant » à son infrastructure industrielle, à ses propres collaborateurs ou à des prestataires, à commencer parfois par les fabricants eux-mêmes des équipements qu’elle a déployés. « Distant » ici signifie depuis un autre réseau, depuis des postes de son personnel en télétravail ou de partenaires de son écosystème, depuis leurs propres bureaux. Au lieu de les faire venir sur site, elle peut leur donner un accès distant sécurisé. Si l’entreprise dispose de suffisamment de licences pour donner accès à ses applications industrielles à des tiers, elle peut donner à ces derniers un accès à privilège distant au travers de la solution de PAM au poste hébergeant les applications concernées : toutes les actions du partenaire seront alors tracées et enregistrées, comme dans le premier cas.

Mais si l’entreprise n’a pas prévu de licence d’utilisation pour ce cas de figure, ou si elle préfère que le partenaire utilise ses propres applications avec ses propres licences depuis son propre réseau, elle peut lui demander de passer par le PAM pour que toutes ses actions soient tracées et enregistrées. Dans ce cas, les applications industrielles installées sur le poste du partenaire interagissent à distance avec les automates de l’entreprise, tout en étant également surveillées par la solution de PAM. L’architecture de la solution sera différente selon les constructeurs industriels, certains obligeant d’être sur le même réseau que les automates, d’autres permettant des accès à distance sur des réseaux différents. C’est là que l’architecture de la solution de PAM entre en jeu : elle doit permettre de s’intégrer dans une architecture de réseau industriel, tout en sécurisant l’accès aux applications et aux équipements.

Souvent, les réseaux locaux d’automates sont isolés par des diodes réseaux sortantes : il faut alors que la solution permette de fonctionner dans ces contextes réseaux hautement sécurisés, en appliquant le principe qu’on accède toujours de la zone la plus sécurisée vers la moins sécurisée. On verra, pour ce cas d’accès distant sécurisé, deux types d’architecture : l’une (préférée car plus sécurisée) basée sur un « tunnel sécurisé » de bout en bout, depuis la « sortie » de l’application industrielle jusqu’à la passerelle d’ « entrée » dans le réseau industriel sur lequel se trouvent les automates, dans lequel passent les protocoles industriels de connexion aux automates et aux équipements ; l’autre basée sur un « VPN » (si possible un VPN qui filtre les flux au niveau des adresses réseaux et des ports d’entrée sur les serveurs), qui permettra à l’application industrielle de « voir sur le réseau » les automates et les équipements qu’elle contrôle.

De nouvelles générations de solutions permettent de sécuriser, beaucoup plus que par le passé, les accès distants à un système, qu’il soit informatique, industriel ou mixte. Elles résolvent le paradoxe de créer une barrière infranchissable que ne franchissent que ceux qui sont autorisés à le faire, tout en protégeant les actifs auxquels elles donnent accès. Et même si la sécurité 100% n’existe pas, leur bénéfice en termes d’efficacité et de productivité opérationnelles surpasse le risque de ne pas y avoir recours. Il vaut mieux une intervention à distance qui débloque une chaîne de production que l’attente d’une intervention sur site, sans compromettre la sécurité des installations industrielles, par exemple.

Oui, la cybersécurité peut être un levier de la performance.