Zugangssicherheit

für industrielle Infrastrukturen

Der Begriff „Zugangskontrolle“ im industriellen Sektor weckt zunächst Assoziationen mit der Sicherung des Zugangs zu Standorten, Gebäuden und Fabriken. Die Industrie hat eine „physische“ Sicherheitskultur. Sobald Sie das Gelände, das Gebäude oder die Fabrik betreten, sind Sie berechtigt, nur bestimmte Aktionen durchzuführen, da Sie sich in einem geschützten Bereich befinden. Dies ist die physische Bereichssicherheit: Der Sicherheitsperimeter ist der kontrollierte Raum, in dem Sie sich befinden. Derselbe Ansatz findet sich auf der IT-Seite, mit einem netzwerkbasierten Ansatz für Sicherheitsperimeter: Sobald Sie ein Netzwerk betreten haben, sind Sie berechtigt, eine bestimmte Auswahl von Aktionen mit den Netzwerkressourcen durchzuführen.

Im Zuge der digitalen Transformation werden industrielle Umgebungen zunehmend durch IT-Umgebungen ergänzt. Und wir können wirklich von einem Kulturkampf sprechen: Die sehr physische Kultur der Industrie wird mit der logikbasierten IT-Kultur konfrontiert. Wie sieht es mit dem Zugang zu industriellen Steuerungssystemen durch Bediener aus, die diese sowohl verwalten (Aktualisierung und Konfiguration von Anwendungen usw.) als auch selbst nutzen? Gibt es in einigen Fabriken nicht immer noch gemeinsame Arbeitsplätze mit gemeinsamen Sitzungen, die vom Industriepersonal in diesem Bereich der Fabrik genutzt werden können? Woher wissen wir, welcher Bediener an welcher Anlage gearbeitet hat? Wie können wir die Rechenschaftspflicht sicherstellen, also feststellen, „wer was, wann und an welcher Anlage getan hat“? Können wir den gewerblichen Mitarbeitern des Werks bei jeder einzelnen Nutzung dieser Anwendungen eine Authentifizierung mit ausgeklügelten Passwortrichtlinien auferlegen, die mitunter zu unsicherem Verhalten führen, um die Produktivität zu fördern?

Wir können diese unterschiedliche Denkweise auch verstehen, wenn wir uns die in diesen Anlagen verwendeten industriellen Infrastrukturen genauer ansehen. Im Allgemeinen gibt es eine große Anzahl von Geräten und Steuerungssystemen verschiedener Hersteller und daher ein hohes Maß an Heterogenität in dieser Infrastruktur mit oft herstellerspezifischen Technologien. Ganz anders eine IT-Infrastruktur, wo es zwar verschiedene Maschinen gibt, aber mit viel weniger Vielfalt und Standards. Wenn wir über die Verwaltung einer IT-Infrastruktur sprechen, reden wir dann über mehr als den RDP-Zugang für Windows, den SSH-Zugang für Linux und wenige weitere Standards? Ist es nicht einfacher, einen einzigen Standard anzugreifen, der in allen Informationssystemen zu finden ist, als die proprietäre Technologie eines Herstellers, die auf einer begrenzteren Basis eingesetzt wird? „Proprietär“ bedeutet ganz allgemein soviel wie „sicher“ oder zumindest weniger angreifbar, da weniger Akteure daran interessiert sind (vom Standpunkt der Sicherheit aus gesehen).

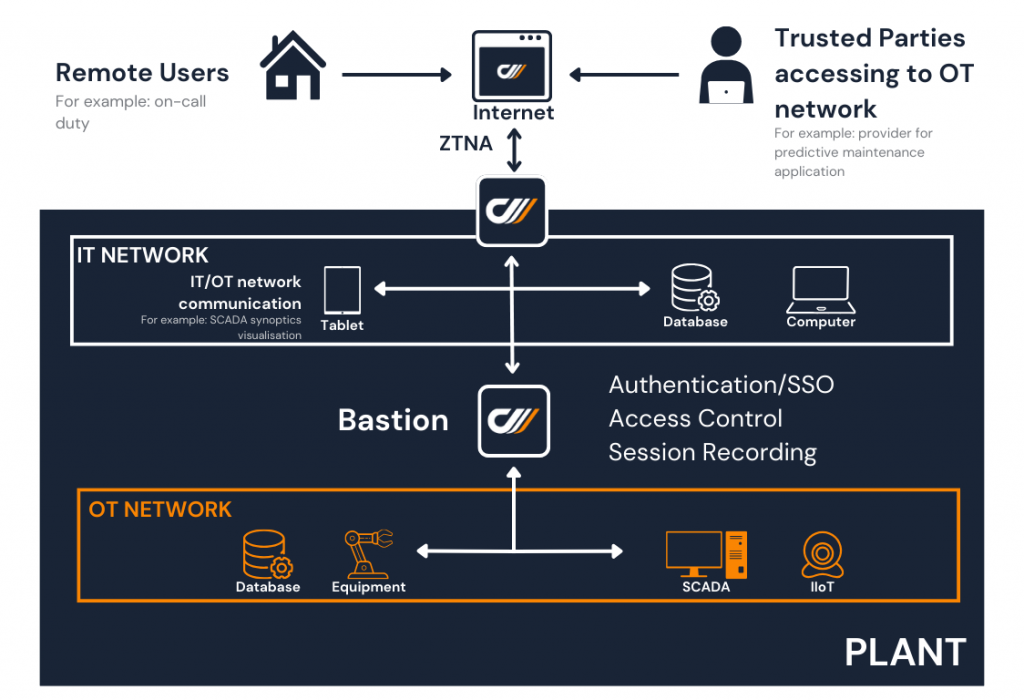

Schließlich war und ist der Zugriff auf industrielle Steuerungssysteme in der Regel nur über das interne Netz des Werks möglich, was auch an der Art der Protokolle und Netzwerke liegt, die zur Steuerung von Maschinen und SPS verwendet werden. Das Internet ist alles andere als „das gleiche Netzwerk für alle“! Doch mit der Entwicklung von Ökosystemen (Hersteller, Dienstleister), mit den Folgen von Krisen wie Covid, die Telearbeit erzwungen haben, wo immer dies möglich war, aber auch mit der Evolution der Verarbeitungsleistung der Cloud für die Analyse von Industriedaten sowie der Anwendung von KI-Algorithmen (und zweifellos auch aus anderen Gründen) öffnen sich die Fabriken immer mehr. Und der Fernzugriff auf industrielle Infrastrukturen wird zu einem relevanten Thema.

Auch wenn IT- und OT-Kulturen und -Umgebungen sehr unterschiedlich sind, kann die IT-Erfahrung bei der Sicherung des Zugangs – über die physische Zugangskontrolle hinaus – nützliche Lösungen beisteuern. Die Heterogenität der Industrielösungen verschiedener Hersteller ist ein echtes Problem für Effizienz und Produktivität: Jeder Hersteller hat seinen eigenen Authentifizierungsmodus, der verstärkt werden kann, seine eigene Art der Verfolgung und Protokollierung von Ereignissen innerhalb des Systems und sein eigenes Format für die Ereignisprotokollierung. Die in der IT-Welt weit verbreiteten Lösungen für das Identitäts- und Zugangsmanagement (IAM) und das Privileged Access Management (PAM) haben auch in der industriellen Welt ihren Platz. Was können sie in diesem Bereich leisten?

> Eine einzige Zugangslösung für alle Anwendungsfälle und damit die gleiche Benutzererfahrung beim Wechsel zwischen mehreren Industrieherstellern.

> Zentraler Zugang: Sicherheit über einen einzigen Zugang, der „verstärkt“ werden kann (Multi-Faktor-Authentifizierung, MFA), eine MFA, die unabhängig vom System gleich bleibt.

> Vollständige und detaillierte Rückverfolgbarkeit in Form von Audits oder Videoaufzeichnungen, die allen Herstellern gemeinsam ist, damit Sie wissen, wer was an welchem Gerät/System/Anwendung gemacht hat. Mit separaten, individuellen Nutzerkonten.

> Vermeiden Sie, dass Bediener ihre eigenen Passwörter für den Zugang zu den Systemen verwenden. Wenn diese sich alle Passwörter für alle Anwendungen merken müssen, die von Hersteller zu Hersteller unterschiedliche Passwortrichtlinien haben, müssen sie sie irgendwo vermerken. Hier kommen die gemeinsamen Konten ins Spiel.

> Garantiert regelmäßige Passwortänderungen bei industriellen Systemen, ohne dass ein menschliches Eingreifen erforderlich ist.

Anwendungen für industrielle Steuerungssysteme sind oft umfangreich und werden auf einer speziellen Workstation gehostet (z. B. beim Hersteller). Die Protokolle zwischen diesen Anwendungen und den Geräten sind industrielle Standardprotokolle, die in der IT-Welt nicht üblich sind: IT-PAM-Lösungen sind nicht in der Lage, Sitzungen in diesen Industrieprotokollen standardmäßig zu verwalten. Der Einsatz von PAM im Industriebereich bedeutet nicht unbedingt, dass ein direkter Zugriff auf SPS oder Geräte über diese Industrieprotokolle möglich ist, vielmehr geht es darum, die Verwendung dieser Anwendungen in industriellen Steuerungssystemen zu verfolgen.

Nachfolgend einige Anwendungsfälle.

Ein erstes Beispiel ist der Zugriff von Bedienern, die an einer Anlage eines bestimmten Herstellers arbeiten, auf die Engineering-Workstation, welche die Anwendungen dieses Herstellers hostet. Über das PAM wird alles, was der Bediener tut, nachverfolgt und aufgezeichnet. In diesem Fall befindet sich die Anwendung des Herstellers auf einer Workstation im lokalen Industrienetz des Werks, mit dem Anwendungszugangsnetz auf der einen Seite und dem Anlagen- und SPS-Zugangsnetz auf der anderen. Das gesamte System (Anwendungen und Geräte) befindet sich im Werksrechenzentrum des Unternehmens.

Manchmal muss das Unternehmen jedoch einen „Fern“-Zugriff auf seine industrielle Infrastruktur, für seine eigenen Mitarbeiter oder Dienstleister bereitstellen, manchmal schon für die Hersteller der von ihm eingesetzten Geräte. „Fern“ bedeutet hier, von einem anderen Netz, den Arbeitsplätzen seiner Telearbeiter oder seiner Ökosystempartner aus, also ausgehend von deren eigenen Büros. Anstatt sie vor Ort kommen zu lassen, kann das Unternehmen ihnen einen sicheren Fernzugriff einrichten. Verfügt das Unternehmen über ausreichende Lizenzen, um Dritten den Zugriff auf seine industriellen Anwendungen zu gestatten, so kann es ihnen über die PAM-Lösung einen privilegierten Fernzugriff auf die Workstation gewähren, die die betreffenden Anwendungen hostet. Alle Aktionen des Partners werden dann, wie im ersten Beispiel, verfolgt und aufgezeichnet.

Hat das Unternehmen jedoch keine Nutzerlizenz für dieses Szenario zur Verfügung gestellt oder bevorzugt es die Nutzung eigener Anwendungen durch den Partner mit dessen eigenen Lizenzen aus dem eigenen Netzwerk, so kann es diesen auffordern, über das PAM zu gehen, damit alle seine Aktionen verfolgt und aufgezeichnet werden können. In diesem Fall interagieren die auf der Workstation des Partners installierten industriellen Anwendungen aus der Ferne mit den SPS des Unternehmens und werden gleichzeitig von der PAM-Lösung überwacht. Die Architektur der Lösung kann je nach Hersteller unterschiedlich aussehen. Einige verlangen, dass sie sich im selben Netzwerk wie die SPS befindet, andere erlauben den Fernzugriff über verschiedene Netzwerke. Hier kommt die Architektur der PAM-Lösung ins Spiel: Sie muss eine nahtlose Integration in eine industrielle Netzwerkarchitektur ermöglichen und zugleich den Zugang zu Anwendungen und Geräten sichern.

Häufig sind lokale SPS-Netze durch ausgehende Netzwerkdioden isoliert: Die Lösung muss daher in der Lage sein, in diesen hochgesicherten Netzwerkumgebungen zu arbeiten, wobei der Grundsatz gilt, dass der Zugang immer von der sichersten Zone zur unsichersten erfolgt. In diesem Fall des sicheren Fernzugriffs gibt es zwei Arten von Architekturen: die eine (bevorzugt, weil sicherer) basiert auf einem sicheren End-to-End-„Sicherheitstunnel“ vom „Ausgang“ der industriellen Anwendung zum „Eingangs“-Gateway im industriellen Netz, in dem sich die SPS befinden und durch welchen die industriellen Verbindungsprotokolle zu den SPS und den Geräten laufen. Die andere basiert auf einem VPN (wenn möglich einem VPN, das die Datenströme auf der Ebene der Netzadressen und der Server-Eingangsports filtert), das es der industriellen Anwendung erlaubt, die SPS und die von ihr kontrollierten Geräte im Netz zu „erkennen“.

Die neue Generation von Lösungen macht den Fernzugriff auf ein System, sei es ein IT-, Industrie- oder gemischtes System, wesentlich sicherer als in der Vergangenheit. Sie lösen das Paradoxon, eine undurchdringliche Barriere zu schaffen, die nur von denjenigen überwunden werden kann, die dazu berechtigt sind, und gleichzeitig die Vermögenswerte zu schützen, auf die sie Zugriff gewähren. Und mag es auch keine vollständige Sicherheit geben, so sind die Vorteile in Bezug auf die betriebliche Effizienz und Produktivität doch größer als das Risiko, sie nicht zu nutzen. So ist beispielsweise ein Fernzugriff, der eine Produktionslinie freigibt, besser, als auf einen Eingriff vor Ort zu warten, ohne die Sicherheit der Industrieanlagen zu gefährden.

Ja, Cybersicherheit kann die Leistungssteigerung fördern.