Qu’est-ce que le Remote PAM Zero Trust natif ?

Qu’est-ce que le Remote PAM Zero Trust natif ? D’ici 2026, les organisations qui adoptent des approches de moindre privilège pour les cas d’usage du

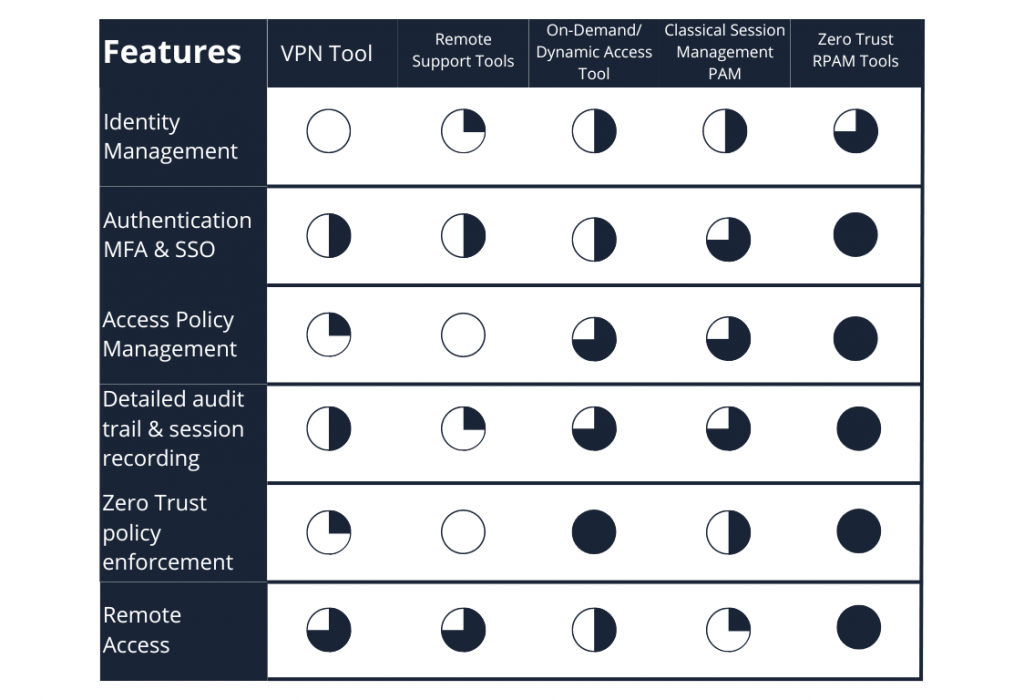

Si elle est essentielle au bon fonctionnement des organisations, la télémaintenance présente certains risques cyber relatifs aux accès distants que l’on peut néanmoins atténuer voire supprimer en utilisant les bons outils informatiques. Plusieurs solutions sont communément utilisées pour la télémaintenance telles que les logiciels de prise de contrôle à distance, les VPN, les solutions de ZTNA (Zero Trust Network Access) ou encore les solutions de PAM (Privileged Access Management), qui ne se valent pas en termes de cybersécurité.

La télémaintenance vise à résoudre un problème informatique ou à mener des opérations via une prise de contrôle d’un système ou d’un réseau à distance. Elle est gage de réactivité et de praticité pour garantir la continuité de l’activité. Le terme, assez large, peut englober des problématiques de type:

C’est ce deuxième cas de figure qui est à même de poser le plus de risques pour la sécurité du système d’information. Dans le cadre d’une prise de contrôle à distance de la part d’un prestataire, il y a plusieurs enjeux à prendre en compte :

S’ils sont parfaitement adaptés aux actions de type helpdesk, entre le service informatique et les collaborateurs d’une même organisation, les logiciels de prise de contrôle à distance ne disposent pas des fonctionnalités de sécurité nécessaires aux accès distants de prestataires pour les actions de télémaintenance du système d’information.

Dans ce cas de figure, un agent permettant l’accès externe, doit être installé sur un poste de travail. Cet agent, détectable par des outils qui analysent tous les ports ouverts de l’extérieur, devient alors un point d’entrée potentiel pour un hacker.

un prestataire accédant au poste de travail à distance dispose alors de tous les droits d’accès liés à celui-ci alors que ses droits d’accès devraient être adaptés à son profil spécifique d’intervenant externe.

Ces outils ne proposent par ailleurs pas d’authentification renforcée permettant d’élever le niveau de sécurité de la personne qui accède au poste de travail et la traçabilité se limite à la seule information de log présente sur le poste de travail uniquement.

Les VPN, également utilisés par de nombreuses entreprises pour donner des accès distants à leurs prestataires, ne répondent pas non plus à tous les enjeux de sécurité. Le rôle originel du VPN est de faire communiquer deux réseaux de confiance ensemble, donc des réseaux intra-organisation.

Du point de vue de l’organisation, le prestataire ne peut pas être qualifié de confiance étant donné qu’elle n’a aucun contrôle sur le réseau de celui-ci.

Le VPN ne permet par exemple pas de mettre en œuvre le principe de moindre privilège, pourtant indispensable à la sécurité des systèmes d’information.

De plus, à l’instar des logiciels de prise de contrôle à distance, les VPN nécessitent l’installation d’agents sur les postes de travail. Or, les agents nécessitent des mises à jour régulières pour corriger des vulnérabilités et sachant qu’il faut en moyenne un mois à l’éditeur pour sortir la correction d’une vulnérabilité et à l’entreprise en moyenne un mois pour la déployer sur l’ensemble de ses agents, l’organisation est alors exposée à ces vulnérabilités pendant un laps de temps incompressible.

Dans le cadre d’une télémaintenance du système d’information par des prestataires externes, le ZTNA est à privilégier car ses fonctionnalités de sécurité sont compatibles avec des accès distants qui ne sont pas qualifiés de « confiance ».

La solution d’accès distant sécurisé « zero trust », cyberelements, permet :

cyberelements permet dans ce cas de figure, de limiter les droits et habilitations des prestataires externes aux seules applications et données qui leur sont nécessaires dans le cadre de leurs missions.

Les ressources accédées sont « cachées » du réseau Internet. La connexion à la ressource est faite par la passerelle en interne, il n’y a donc pas d’exposition de la ressource sur Internet, celle-ci est isolée d’Internet tout en étant accessible depuis Internet via la solution ZTNA et l’accès à la ressource n’est ouvert qu’au moment du besoin et de l’utilisation, via des ports éphémères et aléatoires.

Par ailleurs la solution offre une traçabilité fine qui permet de savoir qui s’est connecté à quoi.

En définissant vos propres mesures de sécurité et l’intégrité de chaque poste est vérifié avant que l’utilisateur puisse se connecter à ses applications et systèmes.

cyberelements vous permet d’authentifier l’utilisateur de façon forte avec un panel de solutions supportées, et offrant même le SSO (Single Sign-On) pour les ressources en backend.

Quant au PAM, il permet d’aller encore plus loin pour la sécurité du système d’information notamment grâce à la surveillance des actions menées par les prestataires via un monitoring accessible en temps réel ou a posteriori (qui permet de savoir qui s’est connecté à quoi pour faire quoi).

cyberelements, la solution Zero Trust Remote Privileged Access Management, permet :

En appliquant les principes du Zero Trust, cyberelements permet aux organisations d’appliquer le principe de l’accès à moindre privilège en se basant sur l’hypothèse que tous les utilisateurs et postes à privilèges représentent des menaces potentielles pour la sécurité. cyberelements, la solution remote PAM Zero Trust, est conçue pour sécuriser les accès à privilège, notamment ceux des prestataires externes.

Qu’est-ce que le Remote PAM Zero Trust natif ? D’ici 2026, les organisations qui adoptent des approches de moindre privilège pour les cas d’usage du

Les principaux avantages du ZTNA (Zero Trust Network Access) vis-à-vis du VPN (Virtual Private Network).

Les VPN freinent-ils votre organisation ? Il est temps de s’affranchir des limites des VPN !