Qu'est-ce que le Remote PAM Zero Trust natif ?

D'ici 2026, les organisations qui adoptent des approches de moindre privilège pour les cas d'usage du Remote PAM devraient réduire considérablement leur exposition au risque, de plus de 50%.

Gartner

Remote PAM Zero Trust natif : Qu’est-ce que c’est ? Quels sont ses avantages ?

Pour les utilisateurs à privilèges se connectant à distance, le PAM Zero Trust natif est conçu pour gérer les accès à privilèges en appliquant les principes du Zero Trust. Il permet aux organisations d’appliquer le principe de l’accès à moindre privilège en se basant sur l’hypothèse que tous les utilisateurs et postes à privilèges représentent des menaces potentielles pour la sécurité. La connexion entre les postes des utilisateurs finaux et les systèmes de l’organisation est hautement sécurisée par des fonctionnalités telles que la technologie de réécriture d’URL, la génération de ports aléatoires, la restriction de connexion à la période ou aux conditions d’utilisation. Le Remote PAM Zero Trust permet également aux entreprises de mettre en œuvre des contrôles de sécurité contextuels et dynamiques. Ces contrôles identifient les menaces potentielles et les activités malveillantes des utilisateurs en temps réel et permettent de révoquer rapidement l’accès ou de déclencher des réponses automatisées.

Pourquoi avons-nous besoin de Remote PAM ?

D’une part, les écosystèmes des organisations se développent, augmentant le nombre de prestataires tiers qui doivent accéder aux systèmes IT ou OT de l’organisation. D’autre part, le télétravail a augmenté depuis la pandémie de COVID, d’où la nécessité de sécuriser l’accès à distance des utilisateurs à privilèges. Par conséquent, le Remote PAM apparaît comme une solution essentielle pour renforcer leur niveau de sécurité, atténuer les risques et maintenir l’intégrité de leurs systèmes IT et OT.

Les cas d’usage du Remote PAM sont nombreux :

Les administrateurs informatiques de l’organisation

Les prestataires externes de services IT ou OT

Les utilisateurs du service d’assistance et de maintenance des technologies opérationnelles (OT)

Les connexions à distance à des systèmes IT ou OT critiques.

VPN vs Remote PAM

Les besoins des organisations en matière de sécurité évoluent en raison d’un changement dans le périmètre du réseau d’entreprise : nous ne pouvons plus considérer le réseau d’entreprise comme le « périmètre de sécurité ». Le paradigme n’est plus : « sécurité à l’intérieur, danger à l’extérieur ».Ce qui explique le changement dans la manière d’aborder les cas d’utilisation de l’accès à distance. Le périmètre de sécurité a changé. Les technologies qui ont été conçues pour le réseau en tant que périmètre de sécurité, comme la technologie VPN, peuvent représenter un risque dans ce nouveau contexte.

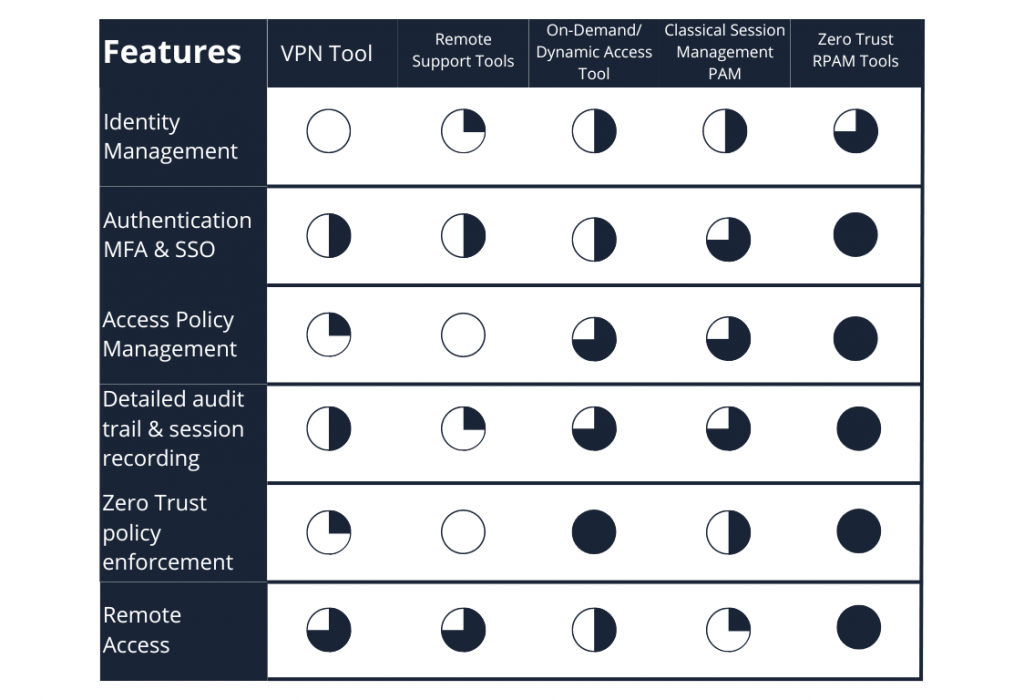

C’est pourquoi les technologies ZTNA (Zero Trust Network Access) sont apparues et sont de plus en plus utilisées. Le tableau ci-dessous résume les différences entre le VPN et le ZTNA.

Qu’est-ce que le Zero Trust ?

La gestion des accès à privilèges classique offre des fonctions de base qui ne suffisent plus à sécuriser les accès à privilèges distants. Dans ce contexte, il convient d’adopter une approche Zero Trust.

Mais qu’est-ce que le Zero Trust ? S’agit-il d’un buzz marketing ?

Le Zero Trust est un cadre de sécurité qui exige une vérification et une autorisation permanentes pour tous les utilisateurs qui tentent d’accéder aux ressources de l’entreprise, empêchant ainsi tout accès non autorisé. Cette approche garantit que les utilisateurs et les postes ne sont jamais considérés comme fiables, même lorsqu’ils sont connectés au réseau de l’entreprise. En adoptant l’approche « ne jamais faire confiance, toujours vérifier », les entreprises peuvent rapidement détecter et bloquer les activités malveillantes en temps réel, une capacité qui fait souvent défaut dans les stratégies de sécurité traditionnelles basées sur le périmètre.

Dans les approches traditionnelles, les utilisateurs et les postes se voient accorder un accès statique aux ressources informatiques à l’intérieur du périmètre du réseau. Par conséquent, si un pirate s’infiltre dans le réseau de l’organisation, il peut y naviguer librement et compromettre les ressources et les données critiques. Cela souligne l’importance de l’approche Zero Trust dans les organisations modernes.

Le Zero Trust est une stratégie globale conçue pour être mise en œuvre dans l’ensemble de l’infrastructure. Elle permet aux administrateurs d’imposer des restrictions supplémentaires à certains systèmes et comptes critiques, les protégeant ainsi des menaces internes et externes et minimisant le risque de violation des données.

L’efficacité du principe Zero Trust a rendu le sujet très populaire dans le domaine de la cybersécurité. Il ne s’agit certainement pas d’un simple buzz marketing, mais d’un fondement de la sécurité d’accès moderne, qui révolutionne les pratiques en matière de cybersécurité.

Les solutions de Remote PAM natives Zero Trust offrent plusieurs avantages :

- Les solutions de Remote PAM appliquent les principes du moindre privilège, bloquant efficacement les mouvements latéraux et réduisant le risque de contamination des terminaux.

- Les solutions de Remote PAM permettent un accès limité dans le temps, spécifique à une session et « juste à temps».

- Les solutions de Remote PAM facilitent la gestion des accès à privilèges pour les utilisateurs externes.

- Les solutions de Remote PAM permettent également une approche sans VPN, améliorant ainsi la flexibilité et la sécurité.

Quels sont les éléments à prendre en compte lors de la recherche d’une solution de Remote PAM ?

- La prise en compte de l’identité des personnes garantit que les privilèges d’accès sont adaptés aux rôles et responsabilités de chacun, ce qui réduit le risque d’accès non autorisé.

- L’évaluation de l’identité des actifs aide les organisations à hiérarchiser les mesures de protection en fonction de la criticité et de la sensibilité des ressources, améliorant ainsi la protection globale.

- La question de l’identité des processus consiste à comprendre les flux de travail et les procédures par lesquels l’accès est accordé, afin de garantir la conformité et la responsabilité.

- La définition des accès implique l’établissement de critères et de politiques clairs régissant qui peut accéder à quelles ressources et dans quelles circonstances, ce qui favorise la transparence et le contrôle des accès à privilèges.

Pourquoi choisir la solution de Remote PAM cyberelements ?

cyberelements.io est la plateforme de sécurité pour la performance de l’entreprise, conçue pour sécuriser de manière transparente les accès à privilèges distants. Il s’agit d’une plateforme unique pour tous les cas d’usage de votre organisation.

La sécurité « by design » : une infrastructure d’accès Zero Trust

La plateforme est construite sur une infrastructure d’accès Zero Trust, caractérisée par un changement fondamental du modèle de sécurité traditionnel basé sur le périmètre, mettant l’accent sur la vérification continue de l’identité de l’utilisateur et de la fiabilité du poste avant d’accorder l’accès aux ressources.

Grâce à son architecture à double barrière, cette infrastructure garantit qu’aucune application ou ressource n’est exposée au réseau par défaut, ce qui réduit la surface d’attaque et diminue le risque d’accès non autorisé ou de violation des données.

En mettant en place des ports aléatoires et volatiles, ainsi que des ruptures de protocole et des contrôles de politique dynamiques, l’infrastructure d’accès Zero Trust offre un cadre de sécurité résilient qui s’adapte à l’évolution des menaces et du comportement des utilisateurs, garantissant ainsi un mécanisme de contrôle d’accès sécurisé et modulable.

Les 7 caractéristiques Zero Trust de la solution :

- La solution de Remote PAM Zero Trust intègre des contrôles de politique continus et dynamiques, garantissant que l’accès est accordé en fonction de l’état de sécurité en temps réel du poste de l’utilisateur.

- Elle effectue également des vérifications continues et dynamiques du comportement et du contexte des utilisateurs finaux et de leurs postes, ce qui nous permet d’adapter instantanément les privilèges d’accès en fonction de l’activité de l’utilisateur et des risques potentiels.

- Avec le Zero Trust by design, elle garantit qu’aucune application ou ressource n’est exposée au réseau par défaut, protégeant ainsi les ressources critiques contre les attaques par force brute ou les tentatives d’accès, grâce, par exemple, à des flux uniquement sortants (pas d’ouverture de port) et à la réécriture d’URL du côté du serveur. Ainsi, l’accès à une ressource IT ou OT passe obligatoirement par le produit de Remote PAM.

- Les ports aléatoires et volatiles, qui renforcent la sécurité en minimisant la prévisibilité et en rendant plus difficile l’exploitation des vulnérabilités par les attaquants potentiels.

- Les ruptures de protocole, qui perturbent les méthodes d’attaque conventionnelles et renforcent nos défenses de sécurité, garantissant ainsi une infrastructure plus résiliente face aux menaces émergentes.

- En s’appuyant sur la technologie d’isolation, notre solution limite l’accès à l’affichage d’images et aux flux souris/clavier, minimisant ainsi la surface d’attaque et fournissant un environnement hautement sécurisé pour les accès à privilèges.

- Évolutivité moins gourmande en ressources, garantissant des performances optimales et un bon rapport coût-efficacité tout en maintenant des mesures de sécurité robustes, adaptées à des organisations de tailles et de contraintes de ressources variées.

Les 10 fonctionnalités clés d’une solution de Remote PAM :

- L’enregistrement et l’audit des sessions, permettant aux organisations de conserver des logs détaillés de toutes les activités d’accès à privilèges à des fins de conformité, d’analyse juridique et d’intervention en cas d’incident de sécurité. Les enregistrements vidéo peuvent être conservés dans vos locaux ou dans le Cloud, selon vos préférences.

- La recherche avancée offre une visibilité sur les sessions privilégiées et la possibilité de suivre les activités des utilisateurs. Elle vous permet d’identifier les failles de sécurité potentielles ou les violations de politiques, améliorant ainsi la gouvernance, la gestion des risques et la sécurité globale. Il est ainsi plus facile de procéder à une analyse juridique détaillée.

- Une architecture à double barrière avec un contrôleur de médiation et des passerelles Edge comme point d’entrée sécurisé pour les utilisateurs à privilèges, appliquant une authentification forte et des contrôles d’accès pour s’assurer que seules les personnes autorisées accèdent aux ressources critiques.

- Les mécanismes d’autorisation robustes, permettant aux organisations d’appliquer les principes du moindre privilège, en n’accordant aux utilisateurs que les accès dont ils ont besoin pour leurs tâches ou rôles spécifiques, réduisant ainsi le risque d’accès non autorisé et de failles de sécurité potentielles.

- La fonction d’accès just-in-time, qui permet de provisionner dynamiquement les privilèges d’accès par session, d’accorder un accès temporaire et limité dans le temps uniquement en cas de besoin, de minimiser la fenêtre d’exposition et d’améliorer la posture de sécurité en limitant les possibilités d’exploitation ou d’utilisation abusive.

- Le magasin d’identité local robuste, permettant aux organisations de gérer et d’authentifier en toute sécurité les comptes d’utilisateurs privilégiés au sein de leurs systèmes internes, améliorant ainsi le contrôle et la visibilité sur les autorisations d’accès et les identifiants de connexion de l’utilisateur.

- La fédération d’identité, qui étend la gestion des accès au-delà des frontières de l’organisation, permet une intégration transparente avec des fournisseurs d’identité externes et une authentification fédérée, ce qui simplifie l’accès pour les utilisateurs tout en maintenant les normes de sécurité.

- La gestion avancée des sessions de notre solution de Remote PAM offre aux administrateurs un contrôle granulaire sur les sessions privilégiées, leur permettant de surveiller, de mettre fin ou même d’enregistrer les sessions en temps réel, améliorant ainsi la responsabilité et l’auditabilité tout en garantissant la conformité avec les politiques de sécurité.

- Le coffre-fort des mots de passe et l’injection des identifiants, qui permettent aux organisations de stocker et de gérer en toute sécurité les identifiants privilégiés, ce qui évite aux utilisateurs de saisir manuellement les mots de passe et réduit le risque de vol ou d’utilisation abusive des identifiants, améliorant ainsi le niveau de sécurité et l’efficacité opérationnelle.

- L’authentification multifactorielle (MFA) et l’authentification unique (SSO), qui ajoutent une couche de sécurité supplémentaire aux accès à privilèges, en demandant aux utilisateurs de fournir plusieurs formes de vérification, ou en permettant un accès transparent à plusieurs ressources avec un seul ensemble d’informations d’identification. La sécurité est renforcée tout en améliorant l’expérience de l’utilisateur et la productivité.

Enfin, il est important de mentionner que la sécurité ne consiste pas à créer des murs. Il s’agit de donner aux bonnes personnes le bon accès aux bonnes ressources et au bon moment, de manière sécurisée et conforme. C’est pourquoi, chez cyberelements, notre mission est de fournir aux organisations une plateforme convergente sécurisée pour gérer l’accès et la conformité. Votre solution de Remote PAM déployable en 3 minutes, peut facilement évoluer et offre une expérience utilisateur intuitive.