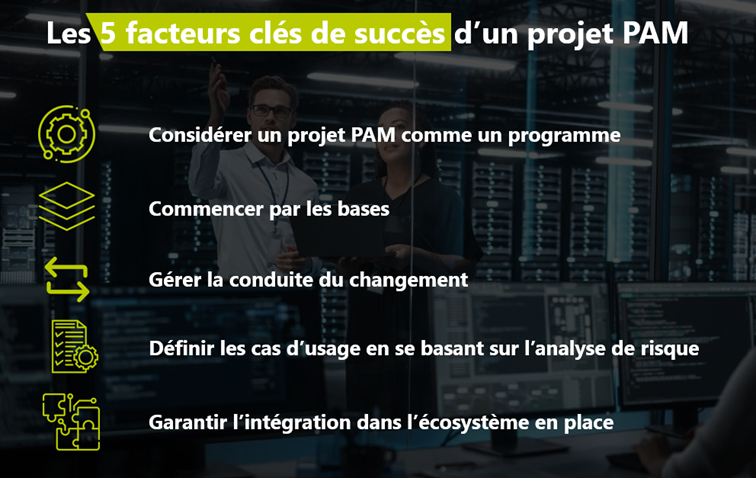

Les 5 facteurs clés de succès d’un projet de gestion des accès à privilèges (PAM)

En matière de stratégie de sécurité informatique, les premières mesures d’hygiène mises en place par les organisations sont généralement la gestion des sauvegardes des données, le déploiement de solutions comme un anti-virus, un firewall, un EDR, la gestion des mises à jour logicielles et matérielles. Ces mesures permettent de sécuriser les accès de l’ensemble des collaborateurs, sans différentiation.

Mais il y a un groupe de collaborateurs, les « utilisateurs à privilèges », qui paramètrent ces solutions de sécurité et sont au cœur des infrastructures critiques informatiques et industrielles, dont les pouvoirs sont tels qu’ils peuvent impacter la sécurité du système d’information et de l’organisation.

Pour sécuriser les accès de ces utilisateurs à privilèges, le déploiement des solutions citées précédemment n’est pas suffisant. Il est effectivement essentiel, comme le recommandent nombre d’agences nationales de sécurité ou de réglementations liées à la sécurité des SI, de déployer une solution de gestion des accès à privilèges (PAM). Ce déploiement induit pour les utilisateurs à privilèges un changement important tant sur le plan technique, fonctionnel, organisationnel et parfois culturel.

Dans cet article, nous allons évoquer comment prendre en compte l’ensemble de ces facteurs afin de garantir la réussite d’un projet PAM, essentielle à la sécurité de l’organisation.

Pourquoi déployer une solution de PAM pour gérer les accès à privilèges ?

Quand on parle de solution de gestion des accès, on pense toute suite à mettre en place une solution de gouvernance des identités (IGA) qui va permettre d’automatiser la gestion des identités, des comptes utilisateurs et des droits associés ou une solution de gestion des accès (AM) pour gérer l’authentification des utilisateurs en proposant du SSO et/ou MFA.

Les solutions d’IGA et AM sont plutôt des solutions de gestion ou de gouvernance et non des solutions de gestion d’infrastructure qui :

- Permettent de gérer les accès de manière générale et statique, en configurant l’environnement cible pour permettre aux utilisateurs d’accéder à leurs ressources. Mais elles ne tiennent pas compte d’éléments dynamiques et « temps réel », comme le contexte d’accès, le comportement de l’utilisateur et de son terminal, les principes temporels (moindre privilège pour la tâche à accomplir, juste à temps, aucun privilège résiduel)

- Ne permettent pas de découvrir des ressources, de gérer dynamiquement les secrets d’authentification sur les ressources, par exemple la rotation de ces secrets ou l’authentification secondaire (expérience de SSO mais différent d’un SSO classique : utilisation d’un autre compte (individuel) d’un coffre-fort dédié aux comptes à privilèges)

- proposent uniquement, en matière de traçabilité, l’audit des connexions, et non le détail de ce que l’utilisateur fait comme action et sur quelle ressource critique ou d’administration.

Ainsi, une solution d’IGA ou AM va gérer l’ensemble des utilisateurs alors qu’une solution de PAM va cibler l’accès des utilisateurs à pouvoirs ou des comptes à privilèges qui recouvrent :

- Les utilisateurs humains ou machines sur des programmes ou des logiciels

- Les comptes d’utilisateurs humains : des comptes personnels ou des comptes partagés (par ex. un compte root sur un serveur Linux)

- Les comptes logiciels ou machines comme les comptes d’applications, les comptes de service

- Les comptes critiques utilisés pour réaliser des actions critiques sur des ressources critiques

Ces comptes à privilèges nécessitent donc une gestion différente de ce que propose une solution de gestion des accès et des identités pour l’ensemble des utilisateurs. Une solution de PAM va ainsi proposer une couverture fonctionnelle spécifique à la sécurité des accès de ces comptes à privilèges :

- La gestion des sessions d’accès : l’enregistrement vidéo des sessions, les audits de connexion et la traçabilité de toutes les actions réalisées.

- La gestion des secrets d’accès : les identifiants des comptes à privilèges qui sont stockés dans un coffre-fort, et pour lesquels il est possible de gérer la rotation des mots de passe.

- La mise en place d’une authentification secondaire transparente et d’une élévation de privilèges : un administrateur va se connecter à un portail en utilisant son compte personnel et exploiter un compte à privilèges de manière transparente pour se connecter à une ressource critique.

- L’accès à un panel de ressources très varié que ce soit dans un environnement IT (serveurs Windows/RDP ou Linux/SSH, ressources web) ou un environnement OT (systèmes de contrôle industriels – ICS, automates – PLC, interfaces hommes-machines – HMI, supervision & contrôle – SCADA, IoT industriel – IIoT…)

- La gestion native de l’accès distant sécurisé (Remote PAM) pour les administrateurs en astreinte ou les prestataires qui doivent administrer les ressources du système d’information de leurs clients.

Une solution de PAM recouvre donc des fonctions dédiées à la gestion de ces comptes à privilèges qui permettent de protéger tous les comptes d’administration des ressources et applications. Mais déployer une telle solution n’est pas neutre et induit des changements importants pour les utilisateurs concernés. Il y a donc un certain nombre de facteurs à prendre en compte pour garantir le succès d’un projet PAM.

1er facteur clé de succès : considérer un projet PAM comme un programme et non uniquement comme un projet

Déployer une solution de PAM, à l’instar d’un projet IAM, doit être considéré comme un programme et non un projet. Il s’agit de mettre en place un premier projet d’implémentation sur un périmètre défini précisément en amont et ensuite de travailler sur plusieurs petits projets en fonction de l’évolution de l’infrastructure informatique ou industrielle ou de l’évolution des besoins de l’organisation, par ex. la mise à disposition de nouvelles ressources ou d’accès à de nouveaux prestataires.

Le déploiement d‘une solution de PAM n’est donc pas figée et va évoluer au fil du temps en fonction des besoins de l’organisation et de l’évolution de son infrastructure.

2ème facteur clé de succès : commencer par les bases

Comme nous l’avons vu, une solution de PAM a une couverture qui peut être très large en matière de fonctionnalités, d’utilisateurs, de cibles de ressources. Pour ce premier projet d’implémentation il faut donc travailler sur un socle de base et non, dès le début, déployer l’ensemble des fonctionnalités sur l’ensemble des ressources pour l’ensemble de la population ciblée.

Il faut commencer par exploiter les fonctionnalités de base en matière de gestion des sessions, en publiant quelques ressources et en exploitant le coffre-fort de secrets pour accéder à ces ressources. On peut également mettre en œuvre du MFA et un accompagnement des administrateurs pour gérer le changement induit par cette nouvelle solution, par exemple en démarrant le pilote sur les collaborateurs de la DSI et non sur les prestataires externes.

Dans un deuxième temps on peut s’appuyer sur ce socle de base pour exploiter des fonctionnalités additionnelles comme la rotation de mots de passe, augmenter le périmètre des ressources, en ajoutant des bases de données à administrer par exemple, et le périmètre des utilisateurs, en ouvrant l’accès aux prestataires.

3ème facteur clé de succès : la conduite du changement

L’utilisation d’une solution de PAM change les habitudes de travail des utilisateurs à privilèges qui peuvent avoir l’impression de perdre leurs privilèges. La conduite du changement est un sujet sensible qui doit être pris en considération en amont du projet, dès le socle de base, pour s’assurer de l’adoption de cette nouvelle solution.

Le déploiement d’une solution PAM induit des changements à différents niveaux :

- Il s’agit d’une nouvelle technologie qui nécessite de former les utilisateurs et ceux qui auront la charge de l’administration de la solution.

- Cette nouvelle solution entraîne des modifications des habitudes de travail quotidiennes : auparavant un administrateur avait l’habitude de se connecter en MSTC ou en putty directement sur une machine Windows ou Linux pour réaliser ses tâches d’administration. Il va maintenant être obligé de passer par un bastion en distinguant ses tâches d’administration des tâches bureautiques qui ne passeront pas par le même environnement.

De même en matière de gestion des mots de passe, il faut souvent passer d’une approche individuelle (où chacun gère selon sa propre méthode) ou collective (avec la mise en place d’un coffre-fort partagé), où la lecture du mot de passe est très souvent possible, à une approche où le mot de passe n’est plus connu.

- Les actions réalisées vont être surveillées ce qui peut générer une méfiance des utilisateurs puisque leurs actions vont être tracées dans un enregistrement vidéo qui permettra de revoir a posteriori les actions réalisées.

- La pression cyber-sécuritaire augmente avec l’accroissement constant des exigences de sécurité et de conformité réglementaire ainsi que la crainte d’une attaque au regard d’une menace de plus en plus forte et de plus en plus médiatisée. Ce qui accroit inévitablement les exigences des entreprises vis-à-vis de leurs infogéreurs.

- Les utilisateurs peuvent voir comme une contrainte l’obligation de passer par un bastion pour réaliser leurs tâches d’administration puisque cela va nécessiter des actions supplémentaires comme s’authentifier sur un portail pour ensuite accéder à une ressource.

En raison de tous ces changements, les utilisateurs peuvent avoir une perception négative de la « valeur» d’une solution de PAM. Il est donc nécessaire de faire comprendre aux administrateurs et aux prestataires l’enjeu de la mise en place de la solution, en matière de sécurisation du travail du collaborateur qui n’est plus suspect par défaut en cas d’incident de sécurité puisque le système objective les faits, ou en matière d’efficacité (automatisation de chaines de connexion, par exemple).

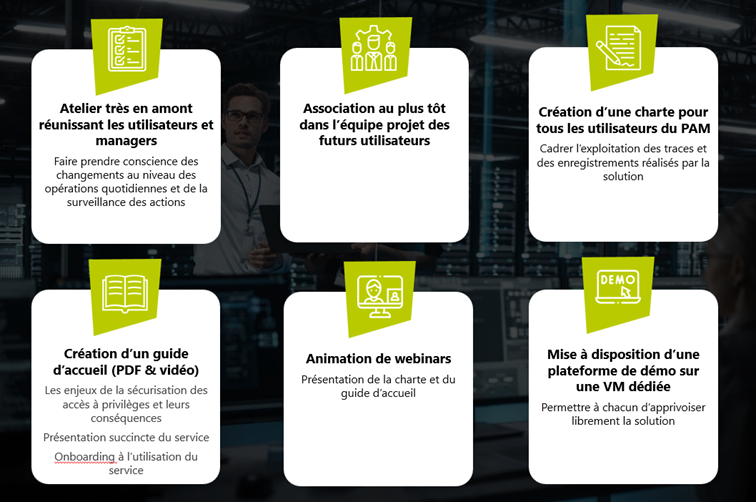

Pour cela il est nécessaire d’accompagner les utilisateurs en mettant en place une démarche qui vise à :

- Partager au plus tôt la vision et préparer le projet en objectivant les gains pour les collaborateurs et les impacts.

- Passer du temps en amont avec les équipes concernées en étant à l’écoute, notamment en préparant la formation et le transfert de compétences et en tenant compte des délais et plannings pour intégrer le délai d’acceptation/d’adoption du changement.

- Communiquer régulièrement et créer des espaces d’échanges pour que les utilisateurs puissent remonter les différents sujets, leurs craintes et difficultés. Il est également important de mettre rapidement à disposition la documentation ou un accès rapide à l’information.

- Préciser le cadre de la surveillance des accès et des actions à privilèges, réalisée à des fins opérationnelles et non RH,en expliquant clairement ce qui peut être exploité dans les traces, qu’elles soient au format texte ou au format vidéo, et surtout rappeler l’intérêt pour le collaborateur (analyse forensique post incident, pour la protection du collaborateur) et s’assurer que chaque collaborateur concerné en a pris connaissance, a compris, et consent (la solution elle-même avertit l’utilisateur de l’enregistrement de la session).

Le schéma ci-dessous synthétise la méthodologie proposée par nos équipes pour mener cette conduite du changement

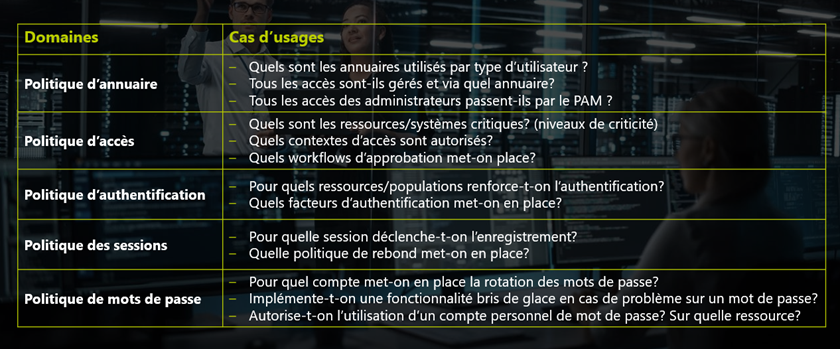

4ème facteur clé de succès : Définir les cas d’usage en se basant sur l’analyse de risques

Le déploiement d’une solution cyber est souvent liée à l’analyse d’une surface d’attaque, c’est à dire à la recherche d’une solution dont la couverture fonctionnelle adressera les risques identifiés.

De même un projet PAM n’est pas une seule initiative informatique, mais un projet de cybersécurité et donc doit faire l’objet d’une analyse de risques au préalable pour en définir les différents cas d’usage.

Par exemple, un tableau comme ci-dessous détaille les domaines principaux ainsi que les cas d’usage pour chaque domaine. Ce tableau doit être réalisé pour chaque type de ressource en définissant la criticité, le contexte d’accès et l’action réalisée.

Définir les cas d’usage en se basant sur l’analyse de risques permet d’adapter le niveau de sécurité de la solution aux risques identifiés.

5ème facteur clé de succès : Garantir l’intégration dans le système d’information existant

L’objectif est de déployer la solution de PAM en l’intégrant le plus facilement possible dans le système d’information existant:

- Au niveau des réseaux il va falloir segmenter les réseaux pour accéder aux différentes ressources

- La solution peut exploiter les différents annuaires utilisés par le client : AD, authentification SAML via Azure…

- La solution doit pourvoir s’intégrer

- avec le MFA existant comme une passerelle SMS

- avec le SIEM qui récupère les logs de la solution de PAM

- avec l’ITSM

- avec l’ EDR déjà déployé pour l’analyse virale avant transfert de fichiers

Déployer une solution de PAM n’est donc pas anodin pour une organisation. Il y a un certain nombre de facteurs clés de succès à prendre en compte pour s’assurer de la réussite du projet et notamment de l’adoption de la solution par les utilisateurs à privilèges, essentielle pour garantir le niveau de sécurité de votre système d’information. Nos équipes ou celles de nos partenaires intégrateurs ont mis en place une méthodologie éprouvée lors de nombreux déploiements de nos solutions de PAM afin de vous accompagner pour la définition de vos cas d’usage, le déploiement du socle de base de votre solution de gestion des accès à privilèges et pour gérer la conduite du changement de vos équipes.

Pour échanger sur nos retours d’expérience en matière de projet PAM, contactez-nous