Sécuriser l'accès à distance aux environnements industriels

Une violation des environnements technologiques d’exploitation et des systèmes cyber-physiques peut entraîner des conséquences catastrophiques, y compris la perte potentielle de vies humaines. Ces dernières années, les attaques visant des systèmes industriels ont notamment visé des infrastructures critiques telles que des centrales nucléaires et des installations de traitement de l’eau.

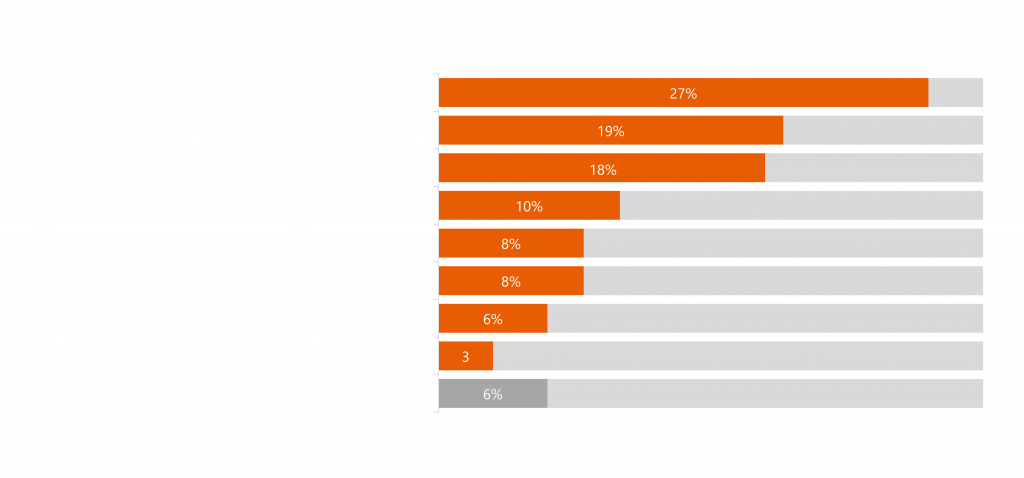

Stormshield, en collaboration avec L’usine digitale, a réalisé un baromètre montrant les conséquences des cyberattaques sur les systèmes OT. 27 % des cyberattaques ont entraîné une interruption de la production, comme le montre le graphique ci-dessous :

En effet, avec l’essor de la transformation numérique, les environnements industriels sont de plus en plus complétés par des environnements informatiques. Nous assistons aujourd’hui à un développement substantiel de l’écosystème industriel qui créé de nouveaux défis en matière de sécurité. Il en résulte de nouveaux besoins et cas d’usage en matière de cybersécurité OT :

- Accès aux systèmes de contrôle industriel (ICS) : Les RSSI et les DSI sont invités à fournir une traçabilité avancée de ce qui se passe exactement dans les environnements OT. Ils doivent désormais fournir des preuves montrant qui s’est connecté à quelle application/machine, a fait quoi et à quel moment.

- Augmentation du nombre de points d’accès à distance : Auparavant, le personnel devait se trouver devant le poste de travail pour effectuer ses actions. Dans le cas des tiers, ils devaient se rendre sur place pour prouver leur identité et se connecter aux systèmes OT. Aujourd’hui, l’accès à distance est devenu une tendance courante qui oblige les industries à permettre à leurs collaborateurs internes et aux écosystèmes externes (vendeurs, fabricants, fournisseurs, etc.) de se connecter à distance.

- Interconnexion et segmentation IT/OT : Les industries doivent gérer les environnements IT et OT tout en maintenant une séparation claire entre les deux.

- Exploiter le cloud computing : Les services de veille stratégique fournis par de nombreux fabricants ont obligé les entreprises industrielles à partager les données collectées en les envoyant dans le cloud public.

- Transferts de fichiers : Autrefois, la mise à jour se faisait sur site à l’aide d’une clé USB ou d’un disque dur. Aujourd’hui, les fichiers sont transférés à distance, d’où la nécessité de sécuriser ces transferts depuis/vers le monde extérieur.

Afin de garantir la sécurité de ces environnements OT, nous devons d’abord comprendre les différences entre les environnements IT et OT.

Quelles sont les différences entre les systèmes IT et OT ?

La cybersécurité est un enjeu crucial pour les systèmes IT et OT, mais il existe des différences fondamentales entre les deux.

Les systèmes OT sont généralement autonomes, isolés et fonctionnent avec des logiciels propriétaires. Les systèmes IT, quant à eux, sont généralement interconnectés, manquent d’autonomie et fonctionnent avec des systèmes d’exploitation largement répandus (Windows et Linux).

Environnements :

Les environnements OT font appel à des logiciels et à des outils produits par divers vendeurs et fabricants qui utilisent des protocoles propriétaires.

Les environnements informatiques, quant à eux, utilisent des solutions et des protocoles plus standard tels que HTTP, RDP et SSH.

Confidentialité vs Sécurité :

L’objectif principal de la sécurité des environnements OT est la sécurité des équipements et des processus. Les systèmes physiques sont maintenus grâce à un contrôle continu, ce qui permet d’éviter les pertes financières.

La sécurité des environnements IT, quant à elle, donne la priorité à la confidentialité, en aidant les organisations à stocker et à transmettre des données en toute sécurité.

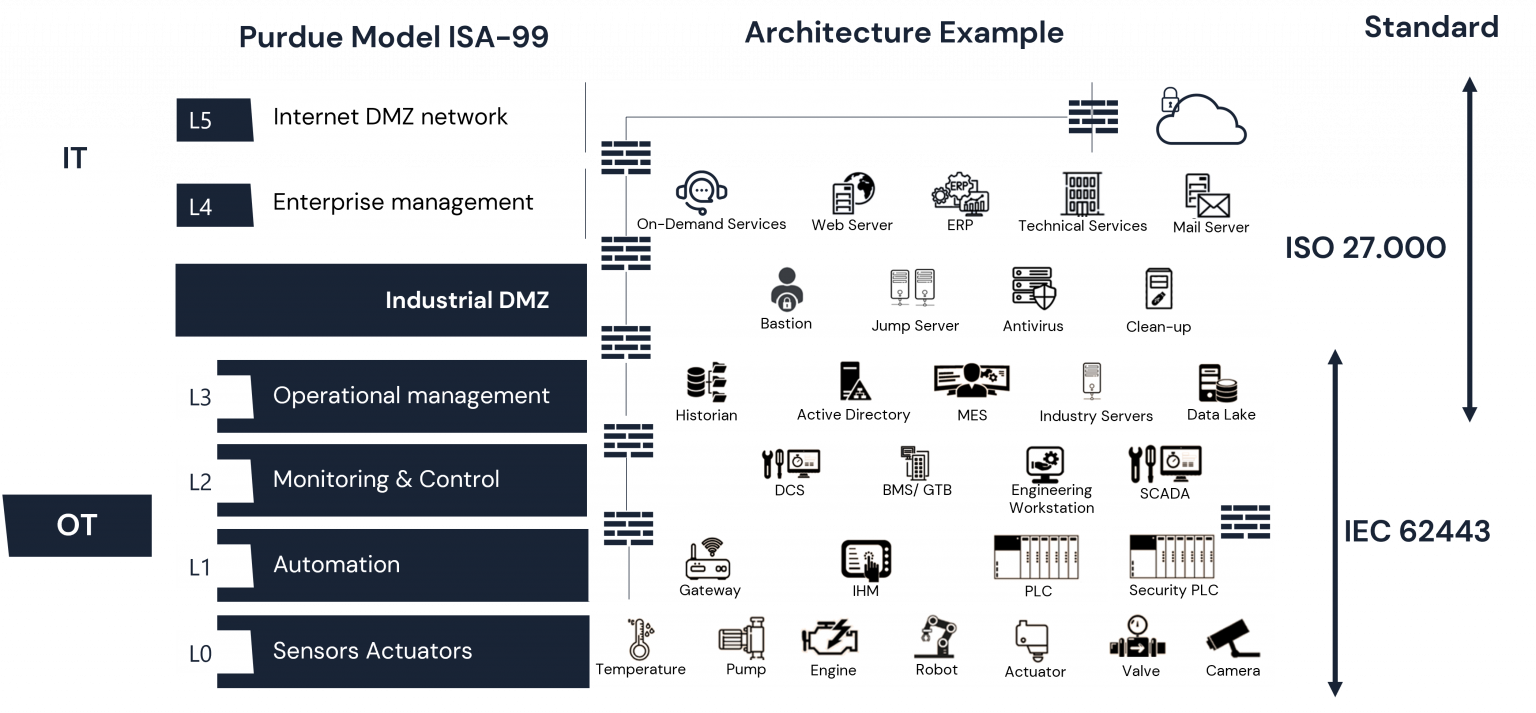

Compte tenu de ces différences, les industriels ont besoin d’une architecture qui sécurise à la fois les environnements IT et OT en tenant compte de leurs différences, de leurs interconnexions et de leurs interdépendances. C’est pourquoi le modèle Purdue propose un modèle qui organise l’infrastructure ICS (Systèmes de Contrôle Industriel) en la divisant en deux zones IT et OT et en subdivisant ces zones en sept niveaux.

Le modèle Purdue : Comment sécurise-t-il l’environnement ICS ?

Au cœur du modèle Purdue se trouve la technologie opérationnelle (OT), qui comprend les systèmes situés dans les infrastructures critiques des usines, utilisés pour surveiller et contrôler les équipements physiques. Au sommet de la zone OT, on trouve la zone IT séparée par une DMZ (zone démilitarisée) assurant le contrôle d’accès entre les zones OT et IT.

L0 – Capteurs / Actionneurs : Ce niveau comprend l’ensemble du matériel et des équipements physiques chargés de la création des produits.

L1 – Automatismes : Il s’agit des systèmes qui sont directement connectés à l’équipement physique et qui sont utilisés pour envoyer des commandes et contrôler les machines.

L2 – Supervision et contrôle : Le niveau 2 contient les dispositifs chargés du processus global au sein des processus, tels que le logiciel SCADA et les interfaces homme-machine (IHM).

L3 – Gestion des opérations : Ce niveau comprend les systèmes de gestion des flux de production tels que les historiques de données, la gestion des lots et les systèmes de gestion des opérations de fabrication.

DMZ Industrielle (iDMZ) : barrière entre les zones IT et OT, empêchant toute propagation d’infection et bloquant la contamination.

L4 – Gestion de l’entreprise : Il s’agit de systèmes qui gèrent la logistique de fabrication, la communication et le stockage des données.

L5 – Réseau DMZ Internet : Ce niveau représente le réseau d’entreprise. Bien qu’il ne s’agisse pas d’un environnement ICS, il recueille des données provenant des systèmes ICS afin de faciliter la prise de décisions commerciales.

Lorsque le modèle Purdue va au-delà de la séparation entre les environnements IT et OT, il permet une segmentation granulaire des deux par le biais d’une architecture en couches. Un environnement industriel devra toujours sécuriser et gérer correctement l’accès à ces différentes couches. La meilleure façon de sécuriser les accès critiques est d’utiliser une solution de gestion des accès à privilèges (PAM – Privileged Access Management).

Chez cyberelements, nous proposons une solution PAM qui peut intégrer de manière transparente une infrastructure basée sur le modèle Purdue.

Comment la solution PAM de cyberelements s’adapte à l'infrastructure du modèle Purdue

L’architecture à double barrière de cyberelements est conçue pour ce type d’infrastructure. Elle comporte deux composants : Le Contrôleur et la Edge Gateway connectent en toute sécurité les utilisateurs uniquement aux ressources nécessaires à l’exécution d’une tâche.

La Edge Gateway:

Pour maintenir la séparation entre les différents niveaux, cyberelements fournit une gateway par niveau. À chaque niveau, nous aurons une Edge Gateway connectée au Contrôleur. Vous pouvez aller plus loin avec cyberbelerments en séparant plusieurs (V)LAN, le cas échéant. Cela n’aura aucune incidence sur l’expérience de l’utilisateur final : l’opérateur OT verra toutes les ressources OT dans une seule « fenêtre ».

Le Contrôleur :

Dans le Contrôleur, nous avons deux tenants distincts : un pour la zone IT et un pour la zone OT. Cette organisation permet de connecter le personnel IT à la zone IT et le personnel OT à la zone OT.

Cette architecture unique garantit que nous fonctionnons sur un flux de trafic sortant : l’utilisateur demande l’accès au niveau du Contrôleur et la Edge Gateway correspondante établira la connexion et enverra la session au Contrôleur puis à l’utilisateur.

Comment cyberelements répond-il aux nouveaux cas d'usage ?

- Accès distant à l’application ICS sur la station d’ingénierie

Lorsque la station d’ingénierie est située dans l’environnement OT, le rôle de cyberelements est de donner un accès sécurisé au poste de travail pour tout type d’utilisateurs (prestataires de services externes, fabricants, employés, etc.). L’utilisateur, après avoir été authentifié par MFA (Multi-Factor Authentication), se connecte au Contrôleur qui effectue un contrôle de conformité du poste et autorise l’accès aux ressources préalablement approuvées. Grâce au coffre-fort de mots de passe, tous les mots de passe sont stockés en toute sécurité et injectés automatiquement afin d’éviter la divulgation des identifiants et d’améliorer l’expérience de l’utilisateur.

cyberelements vous permet d’enregistrer les sessions, de suivre ce qui est exécuté et de mettre en place une détection automatique des comportements suspects.

- Utilisation à distance de l’application du constructeur via le bastion

Les utilisateurs utilisent leur propre terminal d’accès sur lequel les outils sont installés. La plateforme cyberelements connecte ces outils à l’équipement OT, en établissant une connexion sécurisée à la demande par protocole et par application à travers un tunnel sécurisé reliant le terminal à l’équipement concerné. Grâce à l’utilisation d’un tunnel générique, cyberelements couvre tous les types de protocoles et tous les types d’applications.

- Transfert de fichiers sécurisé

Le transfert de fichiers est nécessaire pour effectuer de nombreuses opérations dans l’environnement OT. Cependant, les fichiers doivent être vérifiés avant d’être transférés dans la zone interne. cyberelements joue un rôle vital pour sécuriser le transfert de fichiers en ajoutant un contrôle de sécurité supplémentaire avant qu’un fichier puisse accéder à l’environnement OT interne. Prenons l’exemple d’un tiers qui doit se connecter à un équipement OT pour effectuer une mise à jour. L’administrateur doit télécharger le fichier dans la zone d’échange de cyberelements, qui est isolée du reste de l’environnement OT. Le réseau de diodes vérifie que le fichier est sûr avant de le transférer vers la zone d’échange de données interne.

HTML5 pour une expérience utilisateur améliorée et une sécurité avancéerity

Avec cyberelements, les utilisateurs externes peuvent se connecter en toute sécurité via un navigateur web sans avoir à installer un agent. Les ressources sont affichées sur la plateforme cyberelements, ce qui limite le risque de propagation des menaces.

En fait, la rupture protocolaire dans le Contrôleur garantit qu’il n’y a pas de connexion directe entre le terminal et l’environnement OT. Il rompt donc les protocoles en utilisant le HTML5 entre le terminal et le Contrôleur et le protocole technique métier entre le Contrôleur et l’environnement OT.

Chez cyberelements, nous avons aidé de nombreux clients du secteur industriel à sécuriser l’accès à distance aux environnements OT. Si vous souhaitez en savoir plus sur notre plateforme, notre équipe sera ravie de vous présenter les fonctionnalités de la solution : Prendre rendez-vous maintenant

Ou démarrez maintenant gratuitement, cela prend 3 minutes pour activer votre plateforme : Démarrer maintenant